Großansicht Großansicht

|

Das

Ziel des Das

Ziel des

Skimmings ist der Missbrauch von

Skimmings ist der Missbrauch von

Zahlungskarten. Die späteren Tatphasen, in denen Zahlungskarten

gefälscht und an Geldautomaten missbraucht werden, lassen sich

verhältnismäßig leicht mit den vorhandenen

Zahlungskarten. Die späteren Tatphasen, in denen Zahlungskarten

gefälscht und an Geldautomaten missbraucht werden, lassen sich

verhältnismäßig leicht mit den vorhandenen

strafrechtlichen Werkzeugen erfassen. Schwierigkeiten bereiten

hingegen die beiden Einstiegsphasen, in denen die Skimming-Hardware

hergestellt wird und die Daten ausspioniert werden, und das besonders

dann, wenn sie arbeitsteilig und ohne feste Personenbindungen erfolgen (

strafrechtlichen Werkzeugen erfassen. Schwierigkeiten bereiten

hingegen die beiden Einstiegsphasen, in denen die Skimming-Hardware

hergestellt wird und die Daten ausspioniert werden, und das besonders

dann, wenn sie arbeitsteilig und ohne feste Personenbindungen erfolgen ( Großansicht). Großansicht).

Zuletzt

habe ich im Dezember 2008 über die Zuletzt

habe ich im Dezember 2008 über die

Strafbarkeit des Skimmings berichtet. Die

Strafbarkeit des Skimmings berichtet. Die

Stellungnahme des Generalbundesanwalts zu einer Verurteilung wegen

Skimmings lässt den Schluss zu, dass die Strafbarkeit in den ersten

Tathandlungen (Herstellen, Feilbieten und Verwahren von Skimming-Hardware)

Stellungnahme des Generalbundesanwalts zu einer Verurteilung wegen

Skimmings lässt den Schluss zu, dass die Strafbarkeit in den ersten

Tathandlungen (Herstellen, Feilbieten und Verwahren von Skimming-Hardware)

erheblich schärfer ist, als erheblich schärfer ist, als

ich bislang angenommen habe. ich bislang angenommen habe.

|

|

|

öffentliche Handlungen und Hinterleute |

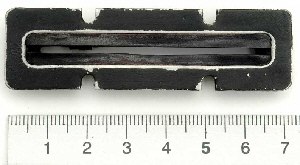

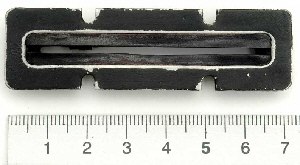

Aufsatz für das Auslesen von Zahlungskarten

(1) (1)

|

In der In der

Tabelle rechts werden die Arbeitsschritte aus dem

Tabelle rechts werden die Arbeitsschritte aus dem

Gesamtplan des Skimmings aufgeführt. Zwei Schritte davon erfolgen in der Gesamtplan des Skimmings aufgeführt. Zwei Schritte davon erfolgen in der

Öffentlichkeit und haben deshalb auch deren Interesse erweckt. Hier

handeln

Öffentlichkeit und haben deshalb auch deren Interesse erweckt. Hier

handeln

Agenten,

die ich auch schon als Agenten,

die ich auch schon als

Läufer

bezeichnet habe, bei denen es sich nicht zwangsläufig um die Läufer

bezeichnet habe, bei denen es sich nicht zwangsläufig um die

Koordinatoren oder andere

Koordinatoren oder andere

Hinterleute einer

Hinterleute einer

kriminellen Organisation handeln muss.

kriminellen Organisation handeln muss.

Die erste Tätigkeit von Agenten besteht

in dem Ausspähen der Daten

von Die erste Tätigkeit von Agenten besteht

in dem Ausspähen der Daten

von

Zahlungskarten und den

Zahlungskarten und den

Persönlichen Identifikationsnummern - PIN - der Bankkunden mit

Persönlichen Identifikationsnummern - PIN - der Bankkunden mit

verschiedenen Methoden. Ihr direktes Ziel ist das Ausspähen von

verschiedenen Methoden. Ihr direktes Ziel ist das Ausspähen von

Dumps,

also vollständigen Kartendaten einschließlich PIN. Dazu werden Dumps,

also vollständigen Kartendaten einschließlich PIN. Dazu werden

in aller

Regel in aller

Regel

elektronische Lesegeräte - Skimmer,

elektronische Lesegeräte - Skimmer,

siehe links - verwendet, die dieser Kriminalitätsform den Namen gegeben

haben. Diese Agenten werde ich hier ebenfalls als "Skimmer" bezeichnen.

siehe links - verwendet, die dieser Kriminalitätsform den Namen gegeben

haben. Diese Agenten werde ich hier ebenfalls als "Skimmer" bezeichnen.

Der zweite

Arbeitsschritt in der Öffentlichkeit ist der Missbrauch gefälschter

Zahlungskarten an Geldautomaten. Im IT-geprägten Jargon werden die

hierbei tätigen Agenten auch

als Der zweite

Arbeitsschritt in der Öffentlichkeit ist der Missbrauch gefälschter

Zahlungskarten an Geldautomaten. Im IT-geprägten Jargon werden die

hierbei tätigen Agenten auch

als

Casher

bezeichnet, also die, die das Bargeld beschaffen. Die im Hintergrund

stattfindende Fälschung von Zahlungskarten wird vereinzelt als das Tun

von Casher

bezeichnet, also die, die das Bargeld beschaffen. Die im Hintergrund

stattfindende Fälschung von Zahlungskarten wird vereinzelt als das Tun

von

Cardern

bezeichnet - die, die die Karten herstellen. Cardern

bezeichnet - die, die die Karten herstellen.

|

| 1. |

Beschaffung der Daten auf den Zahlungskarten und der PIN zum Missbrauch |

|

| 2. |

Übermittlung der Missbrauchsdaten zur

Weiterverarbeitung |

|

| 3. |

Anfertigung und Vervielfältigung der Dubletten |

|

|

|

| 5. |

Missbrauch der fremden Zahlungskartendaten |

|

| 6. |

Transfer des Gewinns an die verteilende Instanz |

|

| 7. |

Verteilung des kriminellen Gewinns |

|

|

|

Einstiegshandlungen |

rückwärtige Seite

(2) (2)

|

Einer

genaueren Betrachtung soll hier nur der erste Arbeitsschritt aus der Einer

genaueren Betrachtung soll hier nur der erste Arbeitsschritt aus der

Tabelle oben rechts unterzogen werden, also der Beschaffung der Daten auf den Zahlungskarten und der PIN zum Missbrauch.

Tabelle oben rechts unterzogen werden, also der Beschaffung der Daten auf den Zahlungskarten und der PIN zum Missbrauch.

Dieser Arbeitsschritt untergliedert sich seinerseits in verschiedene

Handlungsschritte, die im Wesentlichen danach unterschieden werden

müssen, dass die Skimming-Hardware zunächst hergestellt und dann zum

Ausspähen eingesetzt werden muss ( Grafik oben links und

Grafik oben links und

Großansicht).

Je mehr Großansicht).

Je mehr

handwerklicher Aufwand für die Herstellung betrieben wird, desto

mehr ist zu erwarten, dass die

handwerklicher Aufwand für die Herstellung betrieben wird, desto

mehr ist zu erwarten, dass die

Handwerker und die Skimmer arbeitsteilig vorgehen und die Handwerker

ihre Produkte schlicht an Skimmer oder andere Auftraggeber verkaufen

Handwerker und die Skimmer arbeitsteilig vorgehen und die Handwerker

ihre Produkte schlicht an Skimmer oder andere Auftraggeber verkaufen

(3). (3).

Beim

Herstellen der Skimming-Hardware ist ferner zu unterscheiden nach

dem Herstellen der Geräte als reiner Produktionsprozess, dem Verwahren

(Vorhalten) der fertigen Geräte und ihr Zum-Verkauf-Anbieten (Feilbieten). Beim

Herstellen der Skimming-Hardware ist ferner zu unterscheiden nach

dem Herstellen der Geräte als reiner Produktionsprozess, dem Verwahren

(Vorhalten) der fertigen Geräte und ihr Zum-Verkauf-Anbieten (Feilbieten).

Auch das

Ausspähen untergliedert sich noch feiner in mehrere Handlungsschritte ( Auch das

Ausspähen untergliedert sich noch feiner in mehrere Handlungsschritte ( Tabelle oben rechts). Die Handlungen 1. bis 3. sind typische

Tabelle oben rechts). Die Handlungen 1. bis 3. sind typische

Rüsthandlungen und nach der strafrechtlichen Handlungslehre als

straflose

Rüsthandlungen und nach der strafrechtlichen Handlungslehre als

straflose

Vorbereitungshandlungen anzusehen. Nur die Nr. 4 ist eine

selbständige Straftat nach

Vorbereitungshandlungen anzusehen. Nur die Nr. 4 ist eine

selbständige Straftat nach

§

202a StGB, soweit es um das Auslesen der Zahlungskartendaten geht. §

202a StGB, soweit es um das Auslesen der Zahlungskartendaten geht.

Meine zurückhaltende Formulierung ist dem Problem geschuldet, dass die

Kartendaten und die PIN unterschiedlich betrachtet werden müssen.

|

| 1. |

Herstellung oder Beschaffung der Skimming-Hardware |

|

| 2. |

Auswahl (Baldowern) und Anfahrt zu den geeigneten Objekten |

|

| 3. |

Installation der Skimming-Hardware und Inbetriebnahme |

|

| 4. |

Ausspähen von Kartendaten und PINs |

|

| 5. |

Abbau der Skimming-Hardware |

|

| 6. |

Weiterleitung und -verarbeitung der ausgespähten Daten |

|

Sobald die

ersten Kartendaten ausgelesen sind, greift die Sobald die

ersten Kartendaten ausgelesen sind, greift die

Strafbarkeit nach

Strafbarkeit nach

§

202a StGB. Alle davor liegenden Handlungen sind jedenfalls vom §

202a StGB. Alle davor liegenden Handlungen sind jedenfalls vom

Hackerstrafrecht

Hackerstrafrecht

nicht

umfasst. nicht

umfasst.

Auch das Auch das

Ausspähen der PIN ist isoliert betrachtet

Ausspähen der PIN ist isoliert betrachtet

strafbar,

aber nur mit Hilfe einer komplizierteren Argumentation. strafbar,

aber nur mit Hilfe einer komplizierteren Argumentation.

Führt die unübersichtliche Gesetzeslage möglicherweise zum Verbotsirrtum

beim Täter, weil er das Verbot nicht erkennen konnte ( § 17 StGB)?

§ 17 StGB)?

Das ist bei Skimmern nicht zu erwarten. Sie wissen ganz genau, dass sie

fremde persönliche Daten "klauen", um sie zu verkaufen oder durch ihren

Missbrauch zu Geld zu machen. Dass sie etwas "Böses" tun, ist ihnen

geläufig, sonst würden sie den Aufwand der ersten drei Handlungsstufen

nicht betreiben.

Zu kritisieren ist nur der Gesetzgeber, der die Rechtsanwendung unnötig

erschwert hat. Er siedelt das

schlichte Ausspähen von Kartendaten und PINs in dem Bereich der

schlichte Ausspähen von Kartendaten und PINs in dem Bereich der

leichten Kriminalität an.

leichten Kriminalität an.

|

|

Entwicklungsgeschichte des Skimming |

Identitätsdiebstahl. Mischformen |

(4) (4)

|

Seinen

Ursprung hat das Skimming im Trickdiebstahl ( Seinen

Ursprung hat das Skimming im Trickdiebstahl ( Prollskimming) und im

Prollskimming) und im

Trickbetrug, bei dem es darum geht, zunächst die Eingabe der PIN zu

Trickbetrug, bei dem es darum geht, zunächst die Eingabe der PIN zu

beobachten und dann die Zahlungskarte zu

beobachten und dann die Zahlungskarte zu

stehlen. stehlen.

Das

älteste Sicherheitsmerkmal auf den Kreditkarten ist der erhabene Prägedruck (Embossing),

der noch heute verwendet wird. Seit Jahrzehnten wird er von Betrügern

kopiert, um mit seinem Abdruck Scheinrechnungen bei den ausgebenden

Banken geltend zu machen. Das

älteste Sicherheitsmerkmal auf den Kreditkarten ist der erhabene Prägedruck (Embossing),

der noch heute verwendet wird. Seit Jahrzehnten wird er von Betrügern

kopiert, um mit seinem Abdruck Scheinrechnungen bei den ausgebenden

Banken geltend zu machen.

Die heutigen

Sicherheitsmerkmale von Zahlungs- und Kreditkarten nutzen

elektronische Trägermedien wie Magnetstreifen, Chips und das modulierte

Merkmal - MM - im Kartenkörper.

Sicherheitsmerkmale von Zahlungs- und Kreditkarten nutzen

elektronische Trägermedien wie Magnetstreifen, Chips und das modulierte

Merkmal - MM - im Kartenkörper.

Verbreitet ist das Auslesen des

Magnetstreifens mit einem handelsüblichen Lesegerät, das entweder am

Geldautomaten oder an der Eingangstür zur Bank installiert wird. Die

Geldautomaten lassen sich leichter vor Manipulationen schützen, so dass

inzwischen viele Banken dazu übergegangen sind, keine Eingangskontrolle

mit einer Zahlungskarte durchzuführen.

Magnetstreifens mit einem handelsüblichen Lesegerät, das entweder am

Geldautomaten oder an der Eingangstür zur Bank installiert wird. Die

Geldautomaten lassen sich leichter vor Manipulationen schützen, so dass

inzwischen viele Banken dazu übergegangen sind, keine Eingangskontrolle

mit einer Zahlungskarte durchzuführen.

Das Ausspähen der PIN erfolgt auf verschiedene Weisen, entweder durch

direktes Beobachten, mit Hilfe von

Das Ausspähen der PIN erfolgt auf verschiedene Weisen, entweder durch

direktes Beobachten, mit Hilfe von

Kameras oder mit

Kameras oder mit

Tastaturaufsätzen, die das

Tastaturaufsätzen, die das

Tastenfeld oder ganze

Tastenfeld oder ganze

Teile

des Automaten überdecken (auch beim Teile

des Automaten überdecken (auch beim

Kartenlesegerät).

Kartenlesegerät).

|

Nach der

Nach der

Länderstudie über

Länderstudie über

Brasilien von McAfee (2007) leidet man dort unter den verbreiteten

„Password Stealers“. Sie haben sich verstärkt zum

Brasilien von McAfee (2007) leidet man dort unter den verbreiteten

„Password Stealers“. Sie haben sich verstärkt zum

Phishing

verlagert und setzten dazu schon frühzeitig Phishing

verlagert und setzten dazu schon frühzeitig

Homebanking-Malware ein, die hier erst 2008 allgemein bekannt wurde.

Insgesamt scheinen aber die Methoden der verschiedenen Erscheinungsformen der

Homebanking-Malware ein, die hier erst 2008 allgemein bekannt wurde.

Insgesamt scheinen aber die Methoden der verschiedenen Erscheinungsformen der

Cybercrime miteinander zu verschmelzen.

Cybercrime miteinander zu verschmelzen.

Dies zeigt vor allem ein Beispiel aus 2008, bei dem die Täter sich

zunächst in die Datenbank eines Finanzdienstleisters gehackt und die Dumps von 100 Zahlungskarten ausgespäht haben ( Skimming-Coup). Die Dubletten wurden dann am 08.11.2008 weltweit und

zeitgleich an 130 Geldautomaten in 49 Städten eingesetzt. Sie erbeuteten

dadurch rund 9 Millionen Dollar.

Skimming-Coup). Die Dubletten wurden dann am 08.11.2008 weltweit und

zeitgleich an 130 Geldautomaten in 49 Städten eingesetzt. Sie erbeuteten

dadurch rund 9 Millionen Dollar.

Skimming

und Phishing sind spezialisierte Skimming

und Phishing sind spezialisierte

Erscheinungsformen des

Erscheinungsformen des

Identitätsdiebstahls, bei dem es allgemein gesprochen darum geht,

persönliche Daten über Konten bei Banken, Handelsplattformen,

Warenhäuser usw. auszuforschen und dann in aller Regel betrügerisch zu

missbrauchen. Weniger bekannt sind Missbräuche im Zusammenhang mit

Stoßbetrügereien

Identitätsdiebstahls, bei dem es allgemein gesprochen darum geht,

persönliche Daten über Konten bei Banken, Handelsplattformen,

Warenhäuser usw. auszuforschen und dann in aller Regel betrügerisch zu

missbrauchen. Weniger bekannt sind Missbräuche im Zusammenhang mit

Stoßbetrügereien

(5),

zum Beispiel bei (5),

zum Beispiel bei  eBay, eBay,

Warenbestellungen oder

Warenbestellungen oder

Aktienkursmanipulationen.

Aktienkursmanipulationen.

Das Verschmelzen der

Erscheinungsformen wird noch dadurch unterstützt,

dass sich die Erscheinungsformen wird noch dadurch unterstützt,

dass sich die

Organisation der Cybercrime modularisiert. Ihre leitenden

Orientierungspunkte sind der Aufwand, der vorgeschossen werden muss, der

kriminelle Gewinn und das Verfolgungsrisiko (

Organisation der Cybercrime modularisiert. Ihre leitenden

Orientierungspunkte sind der Aufwand, der vorgeschossen werden muss, der

kriminelle Gewinn und das Verfolgungsrisiko ( Messlatte), nicht aber das Vorgehen im einzelnen.

Messlatte), nicht aber das Vorgehen im einzelnen.

|

|

Skimming an der Quelle |

Großansicht Großansicht

(6) (6)

|

Die Mühsal

der Rekombination von Kartendaten und PINs kann sich der Täter sparen,

wenn er sie gleichzeitig ausspähen kann. Das zeigte schon der Die Mühsal

der Rekombination von Kartendaten und PINs kann sich der Täter sparen,

wenn er sie gleichzeitig ausspähen kann. Das zeigte schon der

Skimming-Coup.

Skimming-Coup.

Seit 2008 herrscht als bevorzugte Methode das Seit 2008 herrscht als bevorzugte Methode das

POS-Skimming vor und es

POS-Skimming vor und es

weitet

sich aus. Dazu werden in Handelsmärkten, Einkaufszentren oder

Tankstellen zunächst die weitet

sich aus. Dazu werden in Handelsmärkten, Einkaufszentren oder

Tankstellen zunächst die

Point of Sale-Terminals an den Kassen

gestohlen, umgebaut und bei einem zweiten Einbruch wieder installiert.

Sie funktionieren dann wie ein Splitter und übermitteln die vom Kunden

eingegebenen Daten als vollständigen Dump sowohl an die Point of Sale-Terminals an den Kassen

gestohlen, umgebaut und bei einem zweiten Einbruch wieder installiert.

Sie funktionieren dann wie ein Splitter und übermitteln die vom Kunden

eingegebenen Daten als vollständigen Dump sowohl an die

Clearingstelle

wie auch an die Täter. Clearingstelle

wie auch an die Täter.

Jüngst ist

gemeldet worden, dass - jedenfalls in Russland - Jüngst ist

gemeldet worden, dass - jedenfalls in Russland -

manipulierte Geldautomaten entdeckt worden seien, die die Dumps

unmittelbar an die Täter melden.

manipulierte Geldautomaten entdeckt worden seien, die die Dumps

unmittelbar an die Täter melden.

|

|

|

Strafbarkeit der Hersteller von Skimming-Hardware |

Kameraleiste,

Kamera

in Rauchmelder Kamera

in Rauchmelder

(7) (7)

|

Ich habe

die Hersteller von Skimming-Hardware bislang als Beihilfe-Täter ( Ich habe

die Hersteller von Skimming-Hardware bislang als Beihilfe-Täter ( § 27 StGB) zum Ausspähen von Daten (

§ 27 StGB) zum Ausspähen von Daten ( § 202a StGB), am Computerbetrug (

§ 202a StGB), am Computerbetrug ( § 263a StGB) und an der Fälschung von

§ 263a StGB) und an der Fälschung von

Zahlungskarten mit

Garantiefunktion ( Zahlungskarten mit

Garantiefunktion ( § 152b StGB)

§ 152b StGB)

angesehen.

Eine solche bandenmäßige Beteiligung kommt aber

nur in Betracht, wenn sich die Hersteller mit den anderen Tätern

dauerhaft verbinden ( angesehen.

Eine solche bandenmäßige Beteiligung kommt aber

nur in Betracht, wenn sich die Hersteller mit den anderen Tätern

dauerhaft verbinden ( Tatbeiträge in Banden).

Tatbeiträge in Banden).

Eine selbstständige Strafbarkeit habe ich nur aus der

Datenveränderung gemäß

§

303a Abs. 3 in Verbindung mit §

303a Abs. 3 in Verbindung mit

§

202c Abs. 1 Nr. 1 StGB §

202c Abs. 1 Nr. 1 StGB

herleiten können, was wenig hilft, wenn sich die Täter im Ausland

befinden und ihr Handeln nicht dem Weltstrafrecht unterworfen ist (

herleiten können, was wenig hilft, wenn sich die Täter im Ausland

befinden und ihr Handeln nicht dem Weltstrafrecht unterworfen ist ( § 6 StGB).

§ 6 StGB).

Eine

fälschungsstrafrechtliche Strafbarkeit habe ich bislang nicht in

Betracht gezogen. Das auch deswegen, weil der BGH noch 2003

Kartenlesegeräte nicht als "ähnlichen Vorrichtungen" im Sinne von Eine

fälschungsstrafrechtliche Strafbarkeit habe ich bislang nicht in

Betracht gezogen. Das auch deswegen, weil der BGH noch 2003

Kartenlesegeräte nicht als "ähnlichen Vorrichtungen" im Sinne von

§ 149 Abs. 1 Nr. 1 StGB

angesehen hat [ § 149 Abs. 1 Nr. 1 StGB

angesehen hat [ siehe Zitat links,

siehe Zitat links,

(8),

S. 10 UA]. (8),

S. 10 UA].

Mit Wirkung

vom 30.08.2003 wurde Mit Wirkung

vom 30.08.2003 wurde

§ 149 Abs. 1 Nr. 1 StGB

geändert und hat jetzt die § 149 Abs. 1 Nr. 1 StGB

geändert und hat jetzt die  rechts wiedergegebene Fassung.

rechts wiedergegebene Fassung.

Danach liegt es nahe, dass jedenfalls das Herstellen, Feilhalten

(Anbieten) und Überlassen (Verleihen, Vermieten, Verkaufen) von Skimmern

(Lesegeräte) bereits im frühen Stadium strafbar ist und die Hersteller

und die Skimmer (Agenten) bereits trifft, bevor ein einziger Dump

ausgespäht wurde (Sich-Verschaffen, Verwahren).

|

§ 152b Abs. 5 StGB:

§

149, soweit er sich auf die Fälschung von Geld bezieht, und §

150 Abs. 2 gelten entsprechend. §

149, soweit er sich auf die Fälschung von Geld bezieht, und §

150 Abs. 2 gelten entsprechend.

|

§ 149 StGB:

(1) Wer eine Fälschung von Geld oder

Wertzeichen vorbereitet, indem er (1) Wer eine Fälschung von Geld oder

Wertzeichen vorbereitet, indem er

| 1. |

Platten, Formen, Drucksätze, Druckstöcke, Negative, Matrizen,

Computerprogramme oder

ähnliche Vorrichtungen, die ihrer Art nach zur Begehung der Tat geeignet sind, |

| 2. |

... |

| 3. |

Hologramme oder andere Bestandteile, die der Sicherung gegen Fälschung dienen, |

herstellt, sich oder einem anderen

verschafft, feilhält,

verwahrt oder einem anderen

überläßt, wird, wenn er eine

Geldfälschung vorbereitet, mit Freiheitsstrafe bis zu fünf

Jahren oder mit Geldstrafe, sonst mit Freiheitsstrafe bis zu

zwei Jahren oder mit Geldstrafe bestraft.

(2) Nach Absatz 1 wird nicht bestraft, wer freiwillig

(2) Nach Absatz 1 wird nicht bestraft, wer freiwillig

| 1. |

die Ausführung der vorbereiteten Tat aufgibt ... |

| 2. |

die Fälschungsmittel ... vernichtet ... |

|

§ 150 Abs. 2 StGB:

Ist eine Straftat nach diesem Abschnitt begangen worden, so

werden das falsche Geld, die falschen oder entwerteten

Wertzeichen und die in § 149 bezeichneten Fälschungsmittel

eingezogen.

Ist eine Straftat nach diesem Abschnitt begangen worden, so

werden das falsche Geld, die falschen oder entwerteten

Wertzeichen und die in § 149 bezeichneten Fälschungsmittel

eingezogen.

|

|

|

|

Das

Kartenlesegerät diente nicht unmittelbar

der Fälschung von Zahlungskarten. Es war nämlich nicht, wie vom

Gesetz gefordert,

seiner Art nach zur Begehung der Tat - der Vorbereitung der

Kartenfälschung

- geeignet, weil damit die gefälschten Kreditkarten nicht

hergestellt

wurden. Die Übergabe oder das Sichverschaffen dieses Geräts -

Datensätze

waren noch nicht gespeichert - bereitete lediglich die in Das

Kartenlesegerät diente nicht unmittelbar

der Fälschung von Zahlungskarten. Es war nämlich nicht, wie vom

Gesetz gefordert,

seiner Art nach zur Begehung der Tat - der Vorbereitung der

Kartenfälschung

- geeignet, weil damit die gefälschten Kreditkarten nicht

hergestellt

wurden. Die Übergabe oder das Sichverschaffen dieses Geräts -

Datensätze

waren noch nicht gespeichert - bereitete lediglich die in

§ 149

StGB i.V.m. § 149

StGB i.V.m.

§

152b Abs. 5 StGB unter Strafe gestellten Vorbereitungshandlungen

zur Zahlungskartenfälschung

vor. §

152b Abs. 5 StGB unter Strafe gestellten Vorbereitungshandlungen

zur Zahlungskartenfälschung

vor.

(8) (8)

|

|

|

Vorverlagerung für Hersteller und Skimmer |

|

Die Kammer hat festgestellt, dass die

Angeklagten als Mitglieder einer bulgarischen Gruppierung handelten, die

sich zu dem Zweck zusammengefunden hat, in ganz Europa Daten von

Zahlungskarten an sich zu bringen, um mit diesen Daten gefälschte

Zahlungskarten herzustellen und diese zu missbräuchlichen Verfügungen

einzusetzen. In arbeitsteiligem Vorgehen beschafften die Angeklagten die

mittels auf Bankautomaten angebrachter Skimming-Gerätschaften

ausgelesenen und gespeicherten Daten der Bankkunden und gaben diese

sodann an die unbekannten Mitglieder dieser Gruppierung weiter, die mit

den erlangten Daten falsche Zahlungskarten herstellten und die

gefälschten Karten zum Einsatz brachten ... Die Kammer hat festgestellt, dass die

Angeklagten als Mitglieder einer bulgarischen Gruppierung handelten, die

sich zu dem Zweck zusammengefunden hat, in ganz Europa Daten von

Zahlungskarten an sich zu bringen, um mit diesen Daten gefälschte

Zahlungskarten herzustellen und diese zu missbräuchlichen Verfügungen

einzusetzen. In arbeitsteiligem Vorgehen beschafften die Angeklagten die

mittels auf Bankautomaten angebrachter Skimming-Gerätschaften

ausgelesenen und gespeicherten Daten der Bankkunden und gaben diese

sodann an die unbekannten Mitglieder dieser Gruppierung weiter, die mit

den erlangten Daten falsche Zahlungskarten herstellten und die

gefälschten Karten zum Einsatz brachten ...

(9) (9)

|

|

So sieht es

jedenfalls der Generalbundesanwalt in seiner So sieht es

jedenfalls der Generalbundesanwalt in seiner

Stellungnahme zur Revision eines Skimmers

Stellungnahme zur Revision eines Skimmers

(9), der

nach dem angefochtenen Urteil zusammen mit 3 Mittätern Kartendaten

ausgespäht hat (siehe (9), der

nach dem angefochtenen Urteil zusammen mit 3 Mittätern Kartendaten

ausgespäht hat (siehe

links). Sie ist spannend und Weg weisend.

links). Sie ist spannend und Weg weisend.

Ohne den Rückgriff auf den in der Rechtsprechung entwickelten

Bandenbegriff leitet der GBA aus der Mittäterschaft des Skimmers an

der Haupttat des Fälschens (

Bandenbegriff leitet der GBA aus der Mittäterschaft des Skimmers an

der Haupttat des Fälschens ( § 152b StGB) die Strafbarkeit aus der Verbrechensnorm ab [

§ 152b StGB) die Strafbarkeit aus der Verbrechensnorm ab [ GBA (linke Spalte)].

GBA (linke Spalte)].

Zur Abgrenzung zwischen

Vorbereitung und Versuch stellt der GBA zunächst auf die

Vorbereitung und Versuch stellt der GBA zunächst auf die

Strafbarkeit der Vorbereitungshandlung gemäß

Strafbarkeit der Vorbereitungshandlung gemäß

§ 149 StGB

ab [ § 149 StGB

ab [ GBA (linke Spalte)]. Insoweit vertritt er im Anschluss an die

herrschende Kommentarliteratur die Auffassung, dass jedenfalls das für das Skimming bestimmte Kartenlesegeräte und die mit ihm verwendeten

Computerprogramme nach der geltenden Gesetzesfassung

GBA (linke Spalte)]. Insoweit vertritt er im Anschluss an die

herrschende Kommentarliteratur die Auffassung, dass jedenfalls das für das Skimming bestimmte Kartenlesegeräte und die mit ihm verwendeten

Computerprogramme nach der geltenden Gesetzesfassung

Computerprogramme oder ähnliche Vorrichtungen gemäß

Computerprogramme oder ähnliche Vorrichtungen gemäß

§ 149 Abs. 1 Nr. 1 StGB

sind. Daraus folgert er, § 149 Abs. 1 Nr. 1 StGB

sind. Daraus folgert er,

dass in dem

Auslesen und Speichern unter Einsatz der Kartenlesegeräte bereits ein

über die bloße Vorbereitung hinaus gehendes unmittelbares Ansetzen zum

Fälschungsvorgang zu sehen ist [ dass in dem

Auslesen und Speichern unter Einsatz der Kartenlesegeräte bereits ein

über die bloße Vorbereitung hinaus gehendes unmittelbares Ansetzen zum

Fälschungsvorgang zu sehen ist [ GBA (rechte Spalte)], also der Beginn des Versuchsstadiums.

GBA (rechte Spalte)], also der Beginn des Versuchsstadiums.

|

Der BGH hat

die Revision ohne nähere Angabe von Gründen verworfen Der BGH hat

die Revision ohne nähere Angabe von Gründen verworfen

(10),

so dass unsicher bleibt, in welchem Umfang er sich die Stellungnahme des

GBA zu eigen gemacht hat. Die Verwerfung unter Bezugnahme auf (10),

so dass unsicher bleibt, in welchem Umfang er sich die Stellungnahme des

GBA zu eigen gemacht hat. Die Verwerfung unter Bezugnahme auf

§

349 Abs. 2 StPO, die hier erfolgt ist, ist jedoch nur zulässig, wenn

die Staatsanwaltschaft einen begründeten Antrag stellt

und die

Entscheidung einstimmig getroffen wird, dass das Rechtsmittel

"offensichtlich unbegründet" ist. §

349 Abs. 2 StPO, die hier erfolgt ist, ist jedoch nur zulässig, wenn

die Staatsanwaltschaft einen begründeten Antrag stellt

und die

Entscheidung einstimmig getroffen wird, dass das Rechtsmittel

"offensichtlich unbegründet" ist.

Ich schließe daraus, dass der BGH der Begründung des GBA gefolgt ist.

Andererseits hätte er wahrscheinlich einen größeren Begründungsaufwand

betrieben. Eine sichere Erkenntnis ist das hingegen nicht.

Die vom GBA

vertretene Meinung muss sich in der Rechtsprechung noch weiter

verfestigen. Das gilt nicht für die Kommentarliteratur, aus der sie

kenntnisreich abgeleitet ist. Die vom GBA

vertretene Meinung muss sich in der Rechtsprechung noch weiter

verfestigen. Das gilt nicht für die Kommentarliteratur, aus der sie

kenntnisreich abgeleitet ist.

Die Konsequenz daraus wird sein, dass die Hersteller von Skimming-Hardware

und die Skimmer selber einer weiteren Strafbarkeit unterliegen, als

ich

bislang angenommen habe. ich

bislang angenommen habe.

|

|

Skimmer als Fälschungsmittel |

|

|

Wenn das für

das Skimming bestimmte Kartenlesegeräte den Anforderungen des Wenn das für

das Skimming bestimmte Kartenlesegeräte den Anforderungen des

§ 149 Abs. 1 Nr. 1 StGB

( § 149 Abs. 1 Nr. 1 StGB

( siehe oben), dann machen sich ihre Hersteller beim Herstellen

selber, beim vorrätig halten (Verwahren), Anbieten (Feilbieten) und beim

Verkauf (Verschaffen und Überlassen) der Geräte strafbar. Der

Strafrahmen des

siehe oben), dann machen sich ihre Hersteller beim Herstellen

selber, beim vorrätig halten (Verwahren), Anbieten (Feilbieten) und beim

Verkauf (Verschaffen und Überlassen) der Geräte strafbar. Der

Strafrahmen des

§ 149 Abs. 1 StGB

reicht von Geldstrafe zu Freiheitsstrafe von 5 Jahren im Höchstmaß, § 149 Abs. 1 StGB

reicht von Geldstrafe zu Freiheitsstrafe von 5 Jahren im Höchstmaß,

wenn er

eine (Karten-)fälschung vorbereitet. wenn er

eine (Karten-)fälschung vorbereitet.

Auch für diese Tathandlungen gilt das Weltrechtsprinzip, weil

§ 6

Nr. 7 StGB den § 6

Nr. 7 StGB den

§ 149 StGB

ausdrücklich nennt, so dass Auslandstaten auch nach deutschem Strafrecht

verfolgt werden können. § 149 StGB

ausdrücklich nennt, so dass Auslandstaten auch nach deutschem Strafrecht

verfolgt werden können.

Wie wird

aus einem normalen Kartenlesegerät, das es frei im Handel gibt Wie wird

aus einem normalen Kartenlesegerät, das es frei im Handel gibt

(11),

ein zum Skimming bestimmtes? Einfach gesagt: Durch die besondere

Verarbeitung. Der (11),

ein zum Skimming bestimmtes? Einfach gesagt: Durch die besondere

Verarbeitung. Der

oben abgebildete Einbau-Schlitzleser wurde am Rahmen so bearbeitet,

dass er auf den

oben abgebildete Einbau-Schlitzleser wurde am Rahmen so bearbeitet,

dass er auf den

Leseschlitz eines Geldautomaten gesetzt oder festgeklebt werden

kann. Das gilt offensichtlich auch für

Leseschlitz eines Geldautomaten gesetzt oder festgeklebt werden

kann. Das gilt offensichtlich auch für

Fassaden, die ganze Teile des Geldautomaten abdecken, für

Aufsatzteile, die die

Fassaden, die ganze Teile des Geldautomaten abdecken, für

Aufsatzteile, die die

Bauelemente des Originalgerätes nachahmen, und für manipulierte

Bauelemente des Originalgerätes nachahmen, und für manipulierte

POS-Terminals.

POS-Terminals.

|

Weitere Bearbeitungsmerkmale können sich aus zusätzlichen

Speichermedien, Sendevorrichtungen und technischen Einrichtungen

ergeben, die die Abwehrmaßnahmen aus den Geldautomaten stören sollen.

Sie zeigen, dass das Kartenlesegerät keine neutrale Funktion hat,

sondern zum Zweck des Skimmings bearbeitet wurde. Es wird dadurch zu

einer strafbaren Vorrichtung gemäß

§ 149 Abs. 1 Nr. 1 StGB. § 149 Abs. 1 Nr. 1 StGB.

Dieselben

Folgen treffen auch die Skimmer selber, die die Skimming-Hardware kaufen

oder sich anderweitig verschaffen. Die Strafbarkeit beginnt somit

deutlich vor dem Zeitpunkt des ersten Ausspähens von Kartendaten ( Dieselben

Folgen treffen auch die Skimmer selber, die die Skimming-Hardware kaufen

oder sich anderweitig verschaffen. Die Strafbarkeit beginnt somit

deutlich vor dem Zeitpunkt des ersten Ausspähens von Kartendaten ( siehe zur Strafbarkeit nach

siehe zur Strafbarkeit nach

§

202a StGB). Im Anschluss an die §

202a StGB). Im Anschluss an die

Argumentation des GBA beginnt mit dem ersten Ausspähen von

Kartendaten auch der Versuch der Fälschung von Zahlungskarten mit

Garantiefunktion gemäß

Argumentation des GBA beginnt mit dem ersten Ausspähen von

Kartendaten auch der Versuch der Fälschung von Zahlungskarten mit

Garantiefunktion gemäß  § 152b StGB.

§ 152b StGB.

Als

Konsequenz daraus ist zu folgern, dass sich die Täter, die sich darauf

verständigen, eine Skimming-Attacke durchzuführen und dazu geeignete

Banken auswählen, zu einem Verbrechen verabreden ( Als

Konsequenz daraus ist zu folgern, dass sich die Täter, die sich darauf

verständigen, eine Skimming-Attacke durchzuführen und dazu geeignete

Banken auswählen, zu einem Verbrechen verabreden ( § 30 Abs. 2 StGB in Verbindung mit

§ 30 Abs. 2 StGB in Verbindung mit  § 152b StGB). Das jedenfalls dann der Fall, wenn sie verabreden,

dass sie nicht nur die Kartendaten, sondern auch die Persönlichen

Identifikationsnummern der Bankkunden ausspähen wollen. Die PINs sind

erforderlich, um die Codierung der Zahlungskarten zu überwinden (siehe

§ 152b StGB). Das jedenfalls dann der Fall, wenn sie verabreden,

dass sie nicht nur die Kartendaten, sondern auch die Persönlichen

Identifikationsnummern der Bankkunden ausspähen wollen. Die PINs sind

erforderlich, um die Codierung der Zahlungskarten zu überwinden (siehe

Autorisierung im POS-Verfahren). Autorisierung im POS-Verfahren).

|

|

Ausspähen von PINs |

|

|

§ 149 Abs. 1 Nr.

3 StGB unterwirft auch das Sich-Beschaffen von Hologrammen oder

anderen Bestandteilen, die der Sicherung gegen Fälschung dienen, der

Strafdrohung. § 149 Abs. 1 Nr.

3 StGB unterwirft auch das Sich-Beschaffen von Hologrammen oder

anderen Bestandteilen, die der Sicherung gegen Fälschung dienen, der

Strafdrohung.

Nach kriminalistischer Betrachtung sind die PINs ein zwingend

erforderlicher Bestandteil der auszuspähenden Daten, um den Missbrauch

von gefälschten Zahlungskarten mit Garantiefunktion überhaupt betreiben

zu können. Wegen des Fälschungsgegenstandes, also die Zahlungskarte,

geht die hier entwickelte Argumentation sehr weit, hält sich jedoch

streng am Gesetzeswortlaut. Das materielle Strafrecht lässt das zu, weil

es auslegungsfähig ist.

Es ist jedoch nicht analogiefähig (keine Strafe ohne Gesetz,

§ 1

StGB). Damit greift die von Larenz bekannte Regel, dass die absolute

Grenze der Auslegung

der Wortlaut des Gesetzes

ist. § 1

StGB). Damit greift die von Larenz bekannte Regel, dass die absolute

Grenze der Auslegung

der Wortlaut des Gesetzes

ist.

Nach kriminalistischer Betrachtung ist die PIN ein zwingend notwendiger

Bestandteil, um einen Missbrauch von Zahlungskarten mit Garantiefunktion

unternehmen zu können (siehe

Nach kriminalistischer Betrachtung ist die PIN ein zwingend notwendiger

Bestandteil, um einen Missbrauch von Zahlungskarten mit Garantiefunktion

unternehmen zu können (siehe

Autorisierung).

Autorisierung).

|

Das Fälschungsstrafrecht stellt den Fälschungsvorgang in den

Vordergrund und unterwirft die Fälschungsvorrichtungen der Strafbarkeit

durch Gefährdungstatbestände.

Bestandteile, die der Sicherung gegen Fälschung dienen, sind die PIN als

solche, der Kontrollwert auf der Zahlungskarte und die

Verarbeitungsprozedur, die von der

Bestandteile, die der Sicherung gegen Fälschung dienen, sind die PIN als

solche, der Kontrollwert auf der Zahlungskarte und die

Verarbeitungsprozedur, die von der

Clearingstelle oder der ausgebenden Bank verwendet werden, um die

Autorisierung der Verfügung zu prüfen.

Clearingstelle oder der ausgebenden Bank verwendet werden, um die

Autorisierung der Verfügung zu prüfen.

Im Zusammenhang mit dem Ausspähen ist nur die PIN selber geschützt.

§ 149 Abs. 1 Nr.

3 StGB greift somit an demselben Zeitpunkt ein, wo auch § 149 Abs. 1 Nr.

3 StGB greift somit an demselben Zeitpunkt ein, wo auch

§

303a Abs. 3 in Verbindung mit §

303a Abs. 3 in Verbindung mit

§

202c Abs. 1 Nr. 1 StGB ansetzen. Die Herstellung, Verbreitung und

der Besitz von Tastaturaufsätzen und Kameras zur Ausspähung der PINs

sind deshalb nicht vom Geldfälschungsstrafrecht umfasst. §

202c Abs. 1 Nr. 1 StGB ansetzen. Die Herstellung, Verbreitung und

der Besitz von Tastaturaufsätzen und Kameras zur Ausspähung der PINs

sind deshalb nicht vom Geldfälschungsstrafrecht umfasst.

2003 war das Skimming noch nicht so schmerzhaft im öffentlichen und

politischen Bewusstsein angekommen, dass diese Regelungslücke erkannt

worden ist.

|

|

Verabredung zu einem Verbrechen |

Fazit |

|

|

Nach

Nach

§ 30

Abs. 2 StGB macht sich bereits derjenige strafbar, der sich mit

anderen zu einem Verbrechen ( § 30

Abs. 2 StGB macht sich bereits derjenige strafbar, der sich mit

anderen zu einem Verbrechen ( § 12 Abs. 1 StGB) verabredet. Bereits die Absprache von zwei Tätern,

zusammen oder arbeitsteilig

§ 12 Abs. 1 StGB) verabredet. Bereits die Absprache von zwei Tätern,

zusammen oder arbeitsteilig

Zahlungskarten mit Garantiefunktion zu fälschen und dazu die

Kartendaten zu skimmen, zielt bereits auf den selbständigen

Verbrechenstatbestand des

Zahlungskarten mit Garantiefunktion zu fälschen und dazu die

Kartendaten zu skimmen, zielt bereits auf den selbständigen

Verbrechenstatbestand des

§

152b Abs. 1 StGB. Handeln die Täter §

152b Abs. 1 StGB. Handeln die Täter

gewerbsmäßig oder

gewerbsmäßig oder

als

Bande greift als

Bande greift

§

152b Abs. 2 StGB, der eine Mindeststrafe von 2 Jahren

Freiheitsstrafe androht. §

152b Abs. 2 StGB, der eine Mindeststrafe von 2 Jahren

Freiheitsstrafe androht.

Nach

§ 30

Abs. 1 StGB sind auch die Anstifter zu einem Verbrechen und die erst

nur bereitwilligen Täter strafbar. Diese vorverlagerte Strafbarkeit kann

auch die § 30

Abs. 1 StGB sind auch die Anstifter zu einem Verbrechen und die erst

nur bereitwilligen Täter strafbar. Diese vorverlagerte Strafbarkeit kann

auch die

Hersteller der Skimming-Hardware, die

Hersteller der Skimming-Hardware, die

Leiter

von Operation Groups, Leiter

von Operation Groups,

Banden-Anführer und

Banden-Anführer und

Koordinatoren treffen und das Dank

Koordinatoren treffen und das Dank

§ 6

Nr. 7 StGB weltweit. § 6

Nr. 7 StGB weltweit.

|

Die

Strafbarkeit des Skimmings habe ich bereits in einem Die

Strafbarkeit des Skimmings habe ich bereits in einem

Positionspapier zusammen gefasst.

Positionspapier zusammen gefasst.

Entgegen meiner

bisherigen Annahme verlagert sie sich erheblich in das

Vorbereitungsstadium hinein, wenn mit der

bisherigen Annahme verlagert sie sich erheblich in das

Vorbereitungsstadium hinein, wenn mit der

Stellungnahme des GBA (

Stellungnahme des GBA ( siehe oben)

siehe oben)

§ 149 Abs. 1 Nr. 1 StGB

wegen des Umgangs mit Kartenlesegeräten als strafbare

Vorbereitungshandlung greift. Sollte diese Meinung zur herrschenden

werden, dann ist das Skimming im engeren Sinne, also das § 149 Abs. 1 Nr. 1 StGB

wegen des Umgangs mit Kartenlesegeräten als strafbare

Vorbereitungshandlung greift. Sollte diese Meinung zur herrschenden

werden, dann ist das Skimming im engeren Sinne, also das

Ausspähen der Kartendaten, auch auf dieser Argumentationsschiene der

Ausspähen der Kartendaten, auch auf dieser Argumentationsschiene der

Eintritt in das Versuchsstadium zum Fälschen von

Eintritt in das Versuchsstadium zum Fälschen von

Zahlungskarten mit Garantiefunktion, weil die Erfüllung der

Tathandlungen des

Zahlungskarten mit Garantiefunktion, weil die Erfüllung der

Tathandlungen des

§ 149 Abs. 1 StGB

das Vorbereitungsstadium abschließen und daran notwendigerweise der

strafbare Versuch anschließt ( § 149 Abs. 1 StGB

das Vorbereitungsstadium abschließen und daran notwendigerweise der

strafbare Versuch anschließt ( §§ 22,

§§ 22,

23

Abs. 1 StGB). 23

Abs. 1 StGB).

Wegen der erweiterten strafrechtlichen Haftung im Zusammenhang mit

der Anstiftung und der Verabredung siehe

links.

links.

|