|

Onlinedurchsuchung vom BKA |

|

|

15.04.2008:

Bundesjustiz- und -innenministerium sollen sich auf eine neue Fassung

des 15.04.2008:

Bundesjustiz- und -innenministerium sollen sich auf eine neue Fassung

des

BKA-Gesetzes geeinigt haben, das die

BKA-Gesetzes geeinigt haben, das die

Onlinedurchsuchung zulässt, wenn die

Onlinedurchsuchung zulässt, wenn die

Abhörsoftware als Trojaner untergejubelt wird. Ihre Installation bei

einer

Abhörsoftware als Trojaner untergejubelt wird. Ihre Installation bei

einer

heimlichen

Durchsuchung soll verboten bleiben (1). heimlichen

Durchsuchung soll verboten bleiben (1).

Das ist der

falschen Weg. Das ist der

falschen Weg.

Das BKA-Gesetz ist

Polizeirecht. Es ist präventiv und dient zur Vermeidung

bevorstehender Gefahren und Straftaten.

Polizeirecht. Es ist präventiv und dient zur Vermeidung

bevorstehender Gefahren und Straftaten.

Die auf seiner Grundlage gewonnenen Erkenntnisse

dürfen für

die Verfolgung schon begangener Straftaten nicht verwertet werden,

wenn man der Meinung folgt, dass das Strafverfahrensrecht keine

Onlinedurchsuchung zulässt ( dürfen für

die Verfolgung schon begangener Straftaten nicht verwertet werden,

wenn man der Meinung folgt, dass das Strafverfahrensrecht keine

Onlinedurchsuchung zulässt ( die ich weiterhin bezweifele).

die ich weiterhin bezweifele).

Nach der

Rechtsprechung der Obergerichte verdrängt das Strafverfolgungsrecht das

vorbeugende Polizeirecht. Genau das wird das BVerfG entscheiden, wie

ich meine: Solange das stärkere Strafverfahrensrecht diese Maßnahme

nicht zulässt kann sie auch im schwächeren Präventionsrecht nicht

zulässig sein.

Rechtsprechung der Obergerichte verdrängt das Strafverfolgungsrecht das

vorbeugende Polizeirecht. Genau das wird das BVerfG entscheiden, wie

ich meine: Solange das stärkere Strafverfahrensrecht diese Maßnahme

nicht zulässt kann sie auch im schwächeren Präventionsrecht nicht

zulässig sein.

|

Auch die Beschränkung des Infektionsweges ließe sich BVerfG-konform ganz

einfach lösen: Im Rahmen des

Straftatenkatalogs des

Straftatenkatalogs des

§ 100a

StPO ist die Onlinedurchsuchung zulässig und im Rahmen des

Straftatenkatalogs des § 100a

StPO ist die Onlinedurchsuchung zulässig und im Rahmen des

Straftatenkatalogs des

§ 100c

StPO auch der Vor-Ort-Zugriff. § 100c

StPO auch der Vor-Ort-Zugriff.

Das würde die Argumente des BVerfG ernst nehmen, reflektieren und

bauchstreicheln. Es hätte kaum Gründe, dem zu widersprechen.

Alles andere ist Eierei.

(1)

Schäuble und Zypries bei heimlichen Online-Durchsuchungen einig,

Heise online 15.04.2008

Schäuble und Zypries bei heimlichen Online-Durchsuchungen einig,

Heise online 15.04.2008

BMI,

Informationen zu den geplanten Ergänzungen des

Bundeskriminalamtsgesetzes, BMI 17.04.2008 BMI,

Informationen zu den geplanten Ergänzungen des

Bundeskriminalamtsgesetzes, BMI 17.04.2008

|

|

Nachbarnbeschimpfung |

|

|

15.04.2008: 15.04.2008:  Es kann der Frömmste nicht in Frieden leben, wenn es dem bösen Nachbarn

nicht gefällt, stammt, glaube ich, von Wilhelm Busch. Es kann der Frömmste nicht in Frieden leben, wenn es dem bösen Nachbarn

nicht gefällt, stammt, glaube ich, von Wilhelm Busch.

berichtet über

eine neue Ausdrucksform des Nachbarstreits (1): berichtet über

eine neue Ausdrucksform des Nachbarstreits (1):

Wenn das

Internet zum Pranger wird, dann ist für die Betroffenen wirklich Schluss

mit lustig ... Da wird ... die Verflossene vorgeführt – am besten mit

ein paar scharfen Aktfotos oder gleich mit einem Video bei YouPorn.

Lehrer werden von Schülern benotet. Adressen samt Fotos von

vermeintlichen Sexualstraftätern veröffentlicht. Oder es werden einfach

nur böse Gerüchte über unbeliebte Zeitgenossen verbreitet. Wenn das

Internet zum Pranger wird, dann ist für die Betroffenen wirklich Schluss

mit lustig ... Da wird ... die Verflossene vorgeführt – am besten mit

ein paar scharfen Aktfotos oder gleich mit einem Video bei YouPorn.

Lehrer werden von Schülern benotet. Adressen samt Fotos von

vermeintlichen Sexualstraftätern veröffentlicht. Oder es werden einfach

nur böse Gerüchte über unbeliebte Zeitgenossen verbreitet.

Auf

RottenNeighbor.com kann nun jeder seinen Nachbarn denunzieren, kann

jeder beschreiben, wodurch er sich von ihm gestört oder belästigt fühlt.

Verbunden ist dies mit einer auf GoogleMaps basierenden Karte, auf der

der Ort des Geschehens genau gekennzeichnet ist. Auf

RottenNeighbor.com kann nun jeder seinen Nachbarn denunzieren, kann

jeder beschreiben, wodurch er sich von ihm gestört oder belästigt fühlt.

Verbunden ist dies mit einer auf GoogleMaps basierenden Karte, auf der

der Ort des Geschehens genau gekennzeichnet ist.

Und das Ganze bitte auch noch anonym!

|

Seitdem das Internet ein Tummelplatz für jedermann geworden ist, sind

die alten Forderungen nach

Netiquette und

Netiquette und

Kommunikette wieder vergessen und verraucht. Hier zeigt sich,

dass schon

Kommunikette wieder vergessen und verraucht. Hier zeigt sich,

dass schon

Recht

bestehen kann, ohne dass sich Moral und Sitte gebildet haben -

jedenfalls für einen bestimmten Lebensbereich. Recht

bestehen kann, ohne dass sich Moral und Sitte gebildet haben -

jedenfalls für einen bestimmten Lebensbereich.

Hoffen wir auf die Zukunft (2).

(1)

Ernst

Corinth, Nachbarschaftsstreit, Version 2.0.

Das Netz als moderner Pranger, Telepolis

14.04.2008 Ernst

Corinth, Nachbarschaftsstreit, Version 2.0.

Das Netz als moderner Pranger, Telepolis

14.04.2008

(2)

Disclaimer Disclaimer

|

|

Abzocke mit KATI |

|

|

15.04.2008:

Eine neue Variante des 15.04.2008:

Eine neue Variante des

Rückruftricks sieht es auf Handy-Nutzer ab.

Rückruftricks sieht es auf Handy-Nutzer ab.

Sie erhalten

eine SMS, in der behauptet wird, mit einer Antwort und dem Stichwort

"KATI" könne ein dringendes "SMS-Telegramm" abgerufen werden (1).

Die Antwort verstehe der Sie erhalten

eine SMS, in der behauptet wird, mit einer Antwort und dem Stichwort

"KATI" könne ein dringendes "SMS-Telegramm" abgerufen werden (1).

Die Antwort verstehe der

Betreiber

Server-Tel als Buchung von 70 SMS zu je 85 Cent. Betreiber

Server-Tel als Buchung von 70 SMS zu je 85 Cent.

Kurze Zeit später erhalte man

einen Anruf, mit dem

Server-Tel versucht, die Adresse des vermeintlichen Kunden

herauszufinden, um ihm eine Rechnung zuzustellen.

einen Anruf, mit dem

Server-Tel versucht, die Adresse des vermeintlichen Kunden

herauszufinden, um ihm eine Rechnung zuzustellen.

|

(1)

Handy-Besitzer: Vorsicht vor KATI, tecchannel 15.04.2008

Handy-Besitzer: Vorsicht vor KATI, tecchannel 15.04.2008 |

|

privater Ankunftsanspruch gegen Provider |

|

|

Rechte am

geistigen Eigentum Rechte am

geistigen Eigentum |

aber viele

offene und neue Fragen

|

|

|

Schutz des geistigen Eigentums

Schutz des geistigen Eigentums

Gegenstand des Gesetzes

Gegenstand des Gesetzes

Kritik

Kritik

gewerbliches Ausmaß

gewerbliches Ausmaß

Auskunftsanspruch gegen Provider

Auskunftsanspruch gegen Provider

gerichtliche Anordnung

gerichtliche Anordnung

Aufwände, Kosten und Abmahnung

Aufwände, Kosten und Abmahnung

Gegenstandswert

Gegenstandswert

widersprüchliche und unklare Regeln

widersprüchliche und unklare Regeln

teure Anordnung

teure Anordnung

Landgericht als erste Instanz

Landgericht als erste Instanz

Strafverfahren

Strafverfahren

Kritik: Zuständigkeitsregeln

Kritik: Zuständigkeitsregeln

Abfrage von Bestandsdaten

Abfrage von Bestandsdaten

§

14 TMG §

14 TMG

Stand der juristischen Diskussion

Stand der juristischen Diskussion

|

13.04.2008

(1): Das 13.04.2008

(1): Das

Gesetz zur Verbesserung der Durchsetzung von Rechten des geistigen

Eigentums führt einen privaten Auskunftsanspruch der Inhaber

gewerblicher Schutzrechte gegenüber Zugangsprovidern ein. Das wird die

Gesetz zur Verbesserung der Durchsetzung von Rechten des geistigen

Eigentums führt einen privaten Auskunftsanspruch der Inhaber

gewerblicher Schutzrechte gegenüber Zugangsprovidern ein. Das wird die

Strafverfolgungspraxis vor

Strafverfolgungspraxis vor

Missbräuchen im Zusammenhang mit Abmahnungen entlasten.

Missbräuchen im Zusammenhang mit Abmahnungen entlasten.

Trotz der

Deckelung der anwaltlichen Abmahnungsgebühren sind ganz

Deckelung der anwaltlichen Abmahnungsgebühren sind ganz

erhebliche Kosten zu erwarten, die zunächst der Inhaber gewerblicher

Schutzrechte tragen muss, wenn er sie verteidigen will. Das liegt vor

Allem daran, dass ein

erhebliche Kosten zu erwarten, die zunächst der Inhaber gewerblicher

Schutzrechte tragen muss, wenn er sie verteidigen will. Das liegt vor

Allem daran, dass ein

Richtervorbehalt eingeführt wurde, der zudem

Richtervorbehalt eingeführt wurde, der zudem

systemwidrig den Landgerichten zugeordnet ist.

systemwidrig den Landgerichten zugeordnet ist.

Der europarechtliche Rechtsbegriff

gewerbliches Ausmaß wird neu eingeführt und verspricht erhebliche

Interpretationsschwierigkeiten.

gewerbliches Ausmaß wird neu eingeführt und verspricht erhebliche

Interpretationsschwierigkeiten.

|

(1) zum Beitrag über die

Rechte am geistigen Eigentum

Rechte am geistigen Eigentum |

|

Bestandsdatenabfrage bei dynamischen IP-Adressen |

|

|

13.04.2008:

Mit 13.04.2008:

Mit

§ 14

Abs. 2 Telemediengesetz - TMG - vom 26.02.2007 hat der Gesetzgeber

die grundsätzliche Entscheidung getroffen, dass die Auflösung

dynamischer IP-Adressen

auch dann zu den § 14

Abs. 2 Telemediengesetz - TMG - vom 26.02.2007 hat der Gesetzgeber

die grundsätzliche Entscheidung getroffen, dass die Auflösung

dynamischer IP-Adressen

auch dann zu den

Bestandsdaten zählt, wenn dazu Verkehrsdaten benötigt werden.

Bestandsdaten zählt, wenn dazu Verkehrsdaten benötigt werden.

Der Grund ist, dass dem Fragenden die Verkehrsdaten bereits bekannt

sind ( nummerische IP-Adresse und UTC) und der zur Auskunft Verpflichtete

nur einen Abgleich zwischen seinen Bestands- und Verkehrsdaten

unternehmen muss. Das ist ein interner Vorgang, um den Kunden zu

identifizieren, dem zu dem bereits bekannten Zeitpunkt die schon

bekannte IP-Adresse zugewiesen war. Das Ergebnis der Prüfung ist

die Benennung des Kunden und somit die Mitteilung einfacher

Bestandsdaten.

nummerische IP-Adresse und UTC) und der zur Auskunft Verpflichtete

nur einen Abgleich zwischen seinen Bestands- und Verkehrsdaten

unternehmen muss. Das ist ein interner Vorgang, um den Kunden zu

identifizieren, dem zu dem bereits bekannten Zeitpunkt die schon

bekannte IP-Adresse zugewiesen war. Das Ergebnis der Prüfung ist

die Benennung des Kunden und somit die Mitteilung einfacher

Bestandsdaten.

|

Eine entsprechende Regelung fehlt im Telekommunikationsgesetz - TKG,

weshalb ich auch erst jetzt auf die TMG-Vorschrift ( Dank der Bundesregierung) aufmerksam wurde.

Dank der Bundesregierung) aufmerksam wurde.

Das schadet aber nichts, weil § 14 Abs. 2 TMG eine Auslegungsregel

ist, die auch für ähnliche Gesetze und somit auch für das TKG gilt.

Damit sind viele offene Fragen gelöst ( Eilentscheidung des Bundesverfassungsgerichts zur Vorratsdatenhaltung).

Eilentscheidung des Bundesverfassungsgerichts zur Vorratsdatenhaltung).

|

|

wider dem Tratsch |

|

|

13.04.2008: Für

ihre Soldaten und Angestellten bei den Streitkräften hat die israelische

Regierung bindende Regeln für die Nutzung sozialer Netzwerke

aufgestellt. So dürfen die Mitarbeiter keine Angaben über ihre

dienstlichen Aufgaben machen und keine Bilder von sich veröffentlichen,

auf denen sie sich in Uniform zeigen (1). 13.04.2008: Für

ihre Soldaten und Angestellten bei den Streitkräften hat die israelische

Regierung bindende Regeln für die Nutzung sozialer Netzwerke

aufgestellt. So dürfen die Mitarbeiter keine Angaben über ihre

dienstlichen Aufgaben machen und keine Bilder von sich veröffentlichen,

auf denen sie sich in Uniform zeigen (1).

Diese Einschränkungen sind eigentlich selbstverständlich. Wenn ich

als "Feind" mir ein Bild von meinem Gegner machen und Schwachstellen

suchen will, würde ich mir auch solche privaten und auf dem ersten Blick

unverdächtigen Äußerungen ansehen, um aus ihnen mit den Mitteln des

Social Engineerings Zusammenhänge, Querverweise und schließlich

Schlussfolgerungen herzuleiten.

Verwunderlich ist, dass solche Regeln überhaupt nötig sind. Alle

Vorkehrungen im Zusammenhang mit der Unternehmens- oder

Behördensicherheit, der IT-Sicherheit und der Bekämpfung der Korruption

laufen auf wenige Regeln hinaus:

| 1. |

Keine Auskünfte erteilen, zu denen ich nicht

ausdrücklich ermächtigt bin. Das gilt für die Arbeitsaufgaben

selber, die Arbeits- und Betriebsorganisation sowie für die

Zuständigkeit von Kollegen, ihre geänderten Aufgaben und ihre

Abwesenheit. Sie sind gerade nicht erreichbar und nicht etwa im

Urlaub oder im Mutterschutz.

|

| 2. |

Kein Zutritt für Fremde in geschlossene Bereiche,

von denen ich nicht genau weiß, dass sie dazu berechtigt sind.

Höflichkeit ist fehl am Platz!

|

|

| 3. |

Schriftliche Aufzeichnungen und Dateien gehören

sicher vernichtet. Jede Information kann in der Zusammenschau mit

anderen Schlüsse ermöglichen. Das gilt auch für Telefonlisten,

Geschäftsverteilungspläne und andere organisatorischen Pläne und

Aufzeichnungen.

|

| 4. |

Offenbar brisante, vertrauliche oder geheime

Informationen werden nur mit den Mitarbeitern erörtert, die dazu

ermächtigt sind. Das sind Kollegen mit besonderen Aufgaben

(Datenschutz, Unternehmenssicherheit usw.) oder die Vorgesetzten.

Ihr Ansprechpartner ist Ihr unmittelbarer Vorgesetzter. Er hat die

Führungsverantwortung für Sie. Haben Sie Zweifel an der Integrität

Ihres Vorgesetzten können Sie sich auch an dessen Chef wenden.

|

| 5. |

Aufpassen und melden. Offene Türen, die eigentlich

geschlossen sein müssten, technische Vorrichtungen, die bislang

nicht vorhanden waren, Personen, die man nicht kennt oder

merkwürdiges Verhalten des PCs. Alles kann darauf hindeuten, dass

die

Organisationssicherheit bedroht ist. |

(1)

Das

israelische Militär empfindet Facebook als Bedrohung, tecchannel

12.04.2008 Das

israelische Militär empfindet Facebook als Bedrohung, tecchannel

12.04.2008

Facebook als Informationsleck der israelischen Armee, Heise online

13.04.2008

Facebook als Informationsleck der israelischen Armee, Heise online

13.04.2008

IT-Sicherheit: "Interne Mitarbeiter größte Schwachstelle",

tecchannel 16.04.2008

IT-Sicherheit: "Interne Mitarbeiter größte Schwachstelle",

tecchannel 16.04.2008

|

|

Verfassungsschutz will Internet-Knoten abhören |

Großansicht Großansicht

Deutsche Telelkom AG ( Großansicht)

Großansicht)

|

13.04.2008: Der

Spiegel meldet, dass die Verfassungsschutzbehörden im Zusammenhang mit

der 13.04.2008: Der

Spiegel meldet, dass die Verfassungsschutzbehörden im Zusammenhang mit

der

Onlinedurchsuchung auch Internet-Knoten abhören wollen (1).

Onlinedurchsuchung auch Internet-Knoten abhören wollen (1).

Solche Überwachungsmaßnahmen hat das BVerfG ausdrücklich

ausgeschlossen (2). Die Maßnahme ließe sich auch nicht ganz einfach

durchführen. Deutschland verfügt zwar über einen leistungsfähigen

Internet-Knoten (3), den aber die Deutsche Telekom AG nicht nutzt, weil

sie direkte Verbindungen mit mindestens 5 Tier-1-Carriern unterhält (4).

Dafür sind wahrscheinlich 10 Knotenpunkte erforderlich.

|

(1)

Marcel

Rosenbach, Verfassungsschutz will Internet-Knotenpunkte

überwachen, Spiegel online 12.04.2008 Marcel

Rosenbach, Verfassungsschutz will Internet-Knotenpunkte

überwachen, Spiegel online 12.04.2008

Bericht: Verfassungsschutz will Internet-Knoten abhören,, Heise

online 12.04.2008

Bericht: Verfassungsschutz will Internet-Knoten abhören,, Heise

online 12.04.2008

(2)

Fazit:

BVerfG zur Onlinedurchsuchung, Fazit:

BVerfG zur Onlinedurchsuchung,

Infiltration,

Infiltration,

omnipotente Überwachungstechniken omnipotente Überwachungstechniken

(3)

Kontakte.

Tier-1. DeCIX Kontakte.

Tier-1. DeCIX

(4)  horizontale und vertikale Verbindungen

horizontale und vertikale Verbindungen

|

|

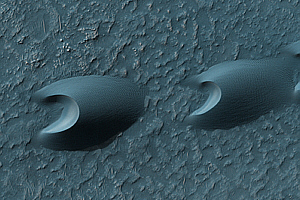

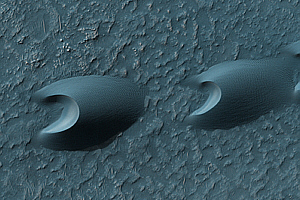

Dünen auf dem Mars |

|

13.04.2008: Die

Oberfläche des Mars ist etwa so groß wie die Landfläche der Erde. Auf ihm

gibt es kein Oberfächenwasser mehr. Er verfügt mit mehr als 26 Kilometern

Höhe über den höchsten bekannten Berg ( 13.04.2008: Die

Oberfläche des Mars ist etwa so groß wie die Landfläche der Erde. Auf ihm

gibt es kein Oberfächenwasser mehr. Er verfügt mit mehr als 26 Kilometern

Höhe über den höchsten bekannten Berg ( Olypus Mons) und nachweislich über

Olypus Mons) und nachweislich über

Marshöhlen. Marshöhlen.

Wirklich schöne Fotos vom Mars hat jetzt

veröffentlicht (1).

Links sind Sanddünen abgebildet. veröffentlicht (1).

Links sind Sanddünen abgebildet.

|

(1)

Florian

Rötzer, Sanddünen auf dem Mars, Telepolis

12.04.2008 Florian

Rötzer, Sanddünen auf dem Mars, Telepolis

12.04.2008 |

|

Plattformhaftung bei Identitätsdiebstahl |

|

|

12.04.2008: Durch

Urteil vom 10.04.2008 (1) hat der BGH der Handelsplattform eBay die

Verpflichtung aufgegeben, dem Missbrauch fremder Namen jedenfalls dann

vorzubeugen, wenn sie konkrete Hinweise auf einen bereits

stattgefundenen Identitätsdiebstahl bekommen hat. Der Name und weitere

persönliche Daten waren in diesem Fall zum Verkauf von gefälschten

Markenprodukten verwendet worden. Auf die Mitteilung des Geschädigten

hatte eBay das beanstandete Konto gesperrt. Gleichwohl hat der Täter

unter den fremden Personendaten weitere Konten anlegen und sein Tun

fortsetzen können. 12.04.2008: Durch

Urteil vom 10.04.2008 (1) hat der BGH der Handelsplattform eBay die

Verpflichtung aufgegeben, dem Missbrauch fremder Namen jedenfalls dann

vorzubeugen, wenn sie konkrete Hinweise auf einen bereits

stattgefundenen Identitätsdiebstahl bekommen hat. Der Name und weitere

persönliche Daten waren in diesem Fall zum Verkauf von gefälschten

Markenprodukten verwendet worden. Auf die Mitteilung des Geschädigten

hatte eBay das beanstandete Konto gesperrt. Gleichwohl hat der Täter

unter den fremden Personendaten weitere Konten anlegen und sein Tun

fortsetzen können.

Die Entscheidung berührt den Grenzbereich zwischen Host- und

Inhaltsprovider. Wegen der Umgebung, also der Möglichkeit, die eBay zum

Anbieten von Waren und Diensten von Dritten bietet, ist das Unternehmen

ganz sicher Inhaltsprovider und somit verantwortlich im Sinne von

§ 7

Abs. 1 Telemediengesetz - TMG - und verantwortlich für die Inhalte,

die es verbreitet. § 7

Abs. 1 Telemediengesetz - TMG - und verantwortlich für die Inhalte,

die es verbreitet.

Wegen der Anbieter bei eBay stellt sich die Frage, ob sie dem

Unternehmen als Erfüllungs- vertrags- oder als Verrichtungsgehilfen

schadensrechtlich zuzuordnen sind ( §§ 276,

§§ 276,

831 BGB).

Mit anderen Worten: Bilden eBay und die von eBay präsentierten Anbieter

telemedienrechtlich gegenüber dem Käufer eine Einheit, so dass auch die

Inhalte der bietenden Kunden der Plattform als eigene Inhalte

zuzurechnen sind? Dafür könnte 831 BGB).

Mit anderen Worten: Bilden eBay und die von eBay präsentierten Anbieter

telemedienrechtlich gegenüber dem Käufer eine Einheit, so dass auch die

Inhalte der bietenden Kunden der Plattform als eigene Inhalte

zuzurechnen sind? Dafür könnte

§ 10 S.

2 TMG sprechen, wenn man annähme, dass sie dem Diensteanbieter

unterstehen oder von ihm beaufsichtigt werden. § 10 S.

2 TMG sprechen, wenn man annähme, dass sie dem Diensteanbieter

unterstehen oder von ihm beaufsichtigt werden.

|

Der BGH betrachtet die Handelsplattform jedoch als Hostprovider ( § 10 S. 1 TMG) mit der Verpflichtung, nicht nur zu reagieren

(Sperrung des rechtswidrigen Kontos), sondern auch künftige Missbräuche

dieser jetzt bekannten Personendaten zu unterbinden. Das bedeutet, dass

die gesetzliche Verpflichtung, den Zugang zu rechtswidrigen Inhalten zu

sperren (

§ 10 S. 1 TMG) mit der Verpflichtung, nicht nur zu reagieren

(Sperrung des rechtswidrigen Kontos), sondern auch künftige Missbräuche

dieser jetzt bekannten Personendaten zu unterbinden. Das bedeutet, dass

die gesetzliche Verpflichtung, den Zugang zu rechtswidrigen Inhalten zu

sperren ( § 10 S. 1 Nr. 2 TMG), auch eine Prüfungspflicht für die Zukunft

enthält, um Wiederholungen zu vermeiden.

§ 10 S. 1 Nr. 2 TMG), auch eine Prüfungspflicht für die Zukunft

enthält, um Wiederholungen zu vermeiden.

Das

Recht in virtuellen Welten bekommt Konturen.

Recht in virtuellen Welten bekommt Konturen.

(1)

Bundesgerichtshof: eBay muss Namensmissbrauch verhindern, Heise

online 11.04.2008;

Bundesgerichtshof: eBay muss Namensmissbrauch verhindern, Heise

online 11.04.2008;

Urteil vom 10.04.2008 - I ZR 227/05,

Presseerklärung

Presseerklärung

|

|

leckere

Spiegelung |

|

12.04.2008: Das

Weiße Haus hat ein Foto von US-Vizepräsident Cheney veröffentlicht, das

ihn bei einem Angelausflug zeigen soll. Darauf zeigen sich auf den

Brillengläsern Spiegelungen, die zu der Spekulation Anlass gegeben

haben, dass sie das Abbild einer nackten Frau seien (Bild oben, 1). 12.04.2008: Das

Weiße Haus hat ein Foto von US-Vizepräsident Cheney veröffentlicht, das

ihn bei einem Angelausflug zeigen soll. Darauf zeigen sich auf den

Brillengläsern Spiegelungen, die zu der Spekulation Anlass gegeben

haben, dass sie das Abbild einer nackten Frau seien (Bild oben, 1).

In der Vergrößerung entzaubert sich der leckere Eindruck (Bild

unten).

|

(1)

Florian

Rötzer, Spiegelt sich eine nackte Frau auf Cheneys

Sonnenbrille? Telepolis 11.04.2008 Florian

Rötzer, Spiegelt sich eine nackte Frau auf Cheneys

Sonnenbrille? Telepolis 11.04.2008 |

|

fiese IT-Jobs |

|

|

10.04.2008: Mit

gutem satirischen Können stellt 10.04.2008: Mit

gutem satirischen Können stellt

die sieben

fiesesten Tätigkeiten im IT-Bereich vor (1): die sieben

fiesesten Tätigkeiten im IT-Bereich vor (1):

Rang 7:

System Archäologe Rang 7:

System Archäologe

... muss Programme und Komponenten am Laufen halten, an die sich heutige

Ausbilder kaum noch erinnern, dass es sie gab.

Rang 6:

Helpdesk Zombie Rang 6:

Helpdesk Zombie

... Frontmensch des Service Desk, der jeden Unmut, jede "Geht-Nicht-"

und "ich habe nichts gemacht"-Störung als erster freundlich bearbeiten

muss. Ist stark bedroht durch Avatare, die "leuchtet das grüne

Lämpchen?" sagen können.

Rang 5:

Vor-Ort Reboot-Spezialist Rang 5:

Vor-Ort Reboot-Spezialist

... wenn der Helpdesk Zombie nicht mehr weiter weiß, dann macht er

Hausbesuche.

Rang 4:

Abteilungsübergreifender

Friedensbewahrer Rang 4:

Abteilungsübergreifender

Friedensbewahrer

... Vermittler zwischen allen, die von ihrer Wichtigkeit überzeugt sind.

Rang 3:

Spionage-Techniker (verdeckte

Operation) Rang 3:

Spionage-Techniker (verdeckte

Operation)

... Controller, der Probleme geißelt, die er selber geschaffen hat.

Rang 2:

Rechenzentrum-Migrationsspezialist Rang 2:

Rechenzentrum-Migrationsspezialist

... macht alles effektiver, moderner und sicherer und mindestens die

Hälfte der Anwendungen und Daten sind nicht mehr vorhanden.

Rang 1:

Schlamm-System-Architekt Rang 1:

Schlamm-System-Architekt

... ist verwandt mit dem Vor-Ort Reboot-Spezialisten, wartet jedoch

Produktionsanlagen und EDV an Orten, die kein Mensch je sieht.

|

Die Liste lässt sich erweitern:

Chief Besserwissing Officer

... ist der Chef des laufenden Betriebs und sagt allen, dass sie keine

Ahnung haben und unwirtschaftlich arbeiten.

Chief Migration Officer

... ist der Chef des Migrationsprojekts und sagt allen, dass sie keine

Ahnung haben und unwirtschaftlich arbeiten.

Change Manager

... ist der Chef unter dem Chief Besserwissing Officer und sagt allen,

dass nur er Ahnung hat, alle anderen nach seiner Pfeife tanzen müssen

und Arbeitszeitregeln im Service Management nicht bestehen. Kennt keine

Urlaubsansprüche, Fortbildung kommt angeflogen und Krankmeldung ist ein

Abmahnungsgrund.

Anforderungsmanager

... ist verwandt mit dem Change Manager. Die Kosten wegen der Anfragen

des Kunden (request for change) erwürfelt er blitzschnell mit Hilfe des

Zwei-Stufen-Prozesses: Erst die Anzahl der Stellen, dann den Zahlenwert

der führenden Ziffer. Die Nachkommastellen sind mit "99" vorbelegt.

Das kann ich auch!

(1)

Beate

Wöhe, Einer muss es ja machen: Sieben fiese IT-Jobs,

tecchannel 10.04.2008 Beate

Wöhe, Einer muss es ja machen: Sieben fiese IT-Jobs,

tecchannel 10.04.2008

|

|

geklaute Daten zum Schnäppchenpreis |

|

|

09.04.2008: Diese 09.04.2008: Diese

-Meldung lässt sich

nur als Großzitat berichten (1), weil sie bereits auf das Maß

konzentriert ist, auf das ohne Verfälschung nicht verwiesen werden kann: -Meldung lässt sich

nur als Großzitat berichten (1), weil sie bereits auf das Maß

konzentriert ist, auf das ohne Verfälschung nicht verwiesen werden kann:

Harte Konkurrenz

unter Identitätsdieben lässt die Preise für gestohlene Daten in den

Keller fallen

Harte Konkurrenz

unter Identitätsdieben lässt die Preise für gestohlene Daten in den

Keller fallen

Laut dem aktuellen Report von Symantec über Bedrohungen der

Internetsicherheit werden gestohlene Identitätsdaten auf dem

Schwarzmarkt immer billiger. Der Grund dafür sei der starke Wettkampf

zwischen den Datendieben, der die Preise zunehmend beeinträchtigt.

Laut dem aktuellen Report von Symantec über Bedrohungen der

Internetsicherheit werden gestohlene Identitätsdaten auf dem

Schwarzmarkt immer billiger. Der Grund dafür sei der starke Wettkampf

zwischen den Datendieben, der die Preise zunehmend beeinträchtigt.

|

Die Betrüger seien nun dazu

gezwungen, sich gegenseitig zu unterbieten, also absolut handelsübliche

Verkaufstechniken anzuwenden, wollen sie weiter Kunden mit ihren

Angeboten locken. Kreditkartennummern wären daher in der zweiten Hälfte

des vergangenen Jahres schon ab 40 Cent zu haben gewesen. Der Zugriff

auf ein privates Bankkonto soll für ein Taschengeld von 10 US-Dollar

über den Tisch gegangen sein.

Die Betrüger seien nun dazu

gezwungen, sich gegenseitig zu unterbieten, also absolut handelsübliche

Verkaufstechniken anzuwenden, wollen sie weiter Kunden mit ihren

Angeboten locken. Kreditkartennummern wären daher in der zweiten Hälfte

des vergangenen Jahres schon ab 40 Cent zu haben gewesen. Der Zugriff

auf ein privates Bankkonto soll für ein Taschengeld von 10 US-Dollar

über den Tisch gegangen sein.

(1) tecchannel, ich bitte um Nachsicht:

Geklaute Daten zum Schnäppchenpreis, tecchannel 09.04.2008;

Geklaute Daten zum Schnäppchenpreis, tecchannel 09.04.2008;

siehe auch

Spam-Discounter.

Spam-Discounter.

|

|

nervende Meldung |

|

09.04.2008:

Welcher Halbalphabet hat eigentlich diese Überschrift formuliert? Und

welche Qualitätskontrolle hat sie durchgehen lassen? Sie nervt mich

wegen der falschen grammatischen Form und kämpft dabei um den Rang mit

dem blöden "Apostroph-Es" wie zum Beispiel bei "Sandra's Cafeecke"

(Doppelfehler). 09.04.2008:

Welcher Halbalphabet hat eigentlich diese Überschrift formuliert? Und

welche Qualitätskontrolle hat sie durchgehen lassen? Sie nervt mich

wegen der falschen grammatischen Form und kämpft dabei um den Rang mit

dem blöden "Apostroph-Es" wie zum Beispiel bei "Sandra's Cafeecke"

(Doppelfehler).

|

|

|

Recht in virtuellen Welten |

|

|

08.04.2008: Über

die zivilrechtlichen Gestaltungs- und Abwehrrechte sowie die steuerliche

Veranlagung stritten die Teilnehmer der Virtual Law Conference in New

York (1). 08.04.2008: Über

die zivilrechtlichen Gestaltungs- und Abwehrrechte sowie die steuerliche

Veranlagung stritten die Teilnehmer der Virtual Law Conference in New

York (1).

Die lesenswerten Streite sind interessant, aber müßig. Wenn mit oder

in virtuellen Welten Geld verdient werden soll - und das ist wegen der

technischen und finanziellen Aufwendungen der Veranstalter zwangsläufig,

dann müssen sich Regularien, also "Recht" entwickeln, weil ansonsten die

Akteure abwandern, weil die Kehrseite davon, der "Zwang", (vorerst)

nicht funktioniert.

eBay ist ein gutes Beispiel dafür. Die Handelsplattform schließt

schwarze Schafe aus, arbeitet offen mit Strafverfolgungsbehörden

zusammen, warnt vor Bargeldtransfers und zeigt steuerliche und sonstige

Warnhinweise bei illegalen oder komplizierteren legalen Transaktionen.

Die körperliche und technisch vermittelte Kommunikation wird mehr und

mehr zusammen wachsen. Ob ich zum Krämer um die Ecke gehe, zum

Online-Shop browse oder mich gleichsam selbstsicher in einer virtuellen

Umgebung ohne physikalisch sicherer Orientierung bewegen will, wird

davon abhängen, wie selbstsicher ich mich bewegen kann, welche

Gestaltungsmöglichkeiten ich habe und wie effektiv ich mich gegen

Angriffe und Schäden verteidigen kann.

|

In archaischen oder After-Doomsday-Szenarien erfolgt das durch Gewalt,

in weicheren Spielumgebungen durch Wiederbelebung (mehrere "Leben", die

durchlaufen werden können).

In "bürgerlichen" Umgebungen muss eine gerechte Instanz vorhanden

sein, die Gerechtigkeit verbürgt. Sonst gibt es keinen Massenandrang von

Waren- und Leistungsanbietern. Von der Vielzahl der Akteure leben die

Plattformbetreiber und wenn die Akteure befürchten müssen, abgezockt zu

werden, wandern sie ab und es verbleiben die Hassadeure, die sich eine

Weile gegenseitig beharken und dann auch weg sind.

Wer Geschäfte betreiben will, braucht Recht. Meine Handlungen sind

nicht nur zeitlich (ehrenamtlicher Aufwand), sondern kosten. Ich kann in

einer archaischen Gesellschaft zum nächsten Ort laufen, um Hühner und

andere Agrarprodukte zu verkaufen. Ich kann dabei 'mal Verluste

erleiden, in der Summe muss sich das aber lohnen. Dasselbe gilt für

virtuelle Umgebungen. Ich brauche dazu - rechtssoziologisch - Moral,

Sitte und Recht und keinen Haifischteich, in dem das Risiko alle anderen

Optionen gigantisch übertrift.

Das frühe Recht war eher Staatsrecht, also das interaktive Recht

zwischen Gruppen und (moderner ausgedrückt) Staaten. Das (zivile)

Internetrecht ist hingegen römisch und sehr individuell.

(1)

Virtual

Law: Was ist Recht in virtuellen Welten? Heise online 08.04.2008 Virtual

Law: Was ist Recht in virtuellen Welten? Heise online 08.04.2008

|

|

Kraken-Bot |

|

|

08.04.2008: Ein

wahrscheinlich Ende 2006 gestartetes Botnetz mit dem Namen

Kraken mit

perfektionierter Tarnung soll inzwischen über 400.000 Zombies verfügen (1).

Die Infektion erfolgt über eine Bilddatei. 08.04.2008: Ein

wahrscheinlich Ende 2006 gestartetes Botnetz mit dem Namen

Kraken mit

perfektionierter Tarnung soll inzwischen über 400.000 Zombies verfügen (1).

Die Infektion erfolgt über eine Bilddatei.

Das Kraken-Botnetz ist ein ernsthafter Konkurrent von dem, das vom

Sturm-Wurm

infiziert ist, und soll inzwischen doppelt so groß sein. Es wird häufig

aktualisiert und kommuniziert mit dem Sturm-Wurm

infiziert ist, und soll inzwischen doppelt so groß sein. Es wird häufig

aktualisiert und kommuniziert mit dem

Command-and-Control-Server

über stabile Protokolle und verschlüsselt. Statt einer Command-and-Control-Server

über stabile Protokolle und verschlüsselt. Statt einer

Zwischenschicht

aus Webservern zur dezentralen Botnetz-Steuerung scheint es sich beim

Ausfall der zentralen Steuerung bei ihrem Ausfall dadurch zu "heilen", dass

die Zombies neue Domain-Namen generieren, unter denen sie die

Steuerungseinheit erwarten. Zwischenschicht

aus Webservern zur dezentralen Botnetz-Steuerung scheint es sich beim

Ausfall der zentralen Steuerung bei ihrem Ausfall dadurch zu "heilen", dass

die Zombies neue Domain-Namen generieren, unter denen sie die

Steuerungseinheit erwarten.

Die Steuerungsstrategie ist etwas antiquierter als beim Stormworm, das

regelmäßige Updates zum Schutz vor der Erkennung durch Anti-Virensoftware und

zur Erweiterung der Funktionalität hingegen ausgefeilter als bei ihm.

|

Bislang

werde das Botnetz zumeist zum Spam-Versand eingesetzt – die üblichen

Spam-Mails für Online-Apotheken, Penisverlängerungen, Online-Casinos

oder Kredite. Die Sicherheitsforscher konnten Berichten zufolge

langlebige Drohnen beobachten, die alleine mehr als 500.000 Spam-Mails

verschickt haben. Da sich der Schädling jedoch aktualisiere, könne er

auch jederzeit weitere Funktionen nachrüsten. Bislang

werde das Botnetz zumeist zum Spam-Versand eingesetzt – die üblichen

Spam-Mails für Online-Apotheken, Penisverlängerungen, Online-Casinos

oder Kredite. Die Sicherheitsforscher konnten Berichten zufolge

langlebige Drohnen beobachten, die alleine mehr als 500.000 Spam-Mails

verschickt haben. Da sich der Schädling jedoch aktualisiere, könne er

auch jederzeit weitere Funktionen nachrüsten.

(1)

Der

Krake: Botnetz doppelt so groß wie Sturm-Wurm-Netz, Heise online

08.04.2008 Der

Krake: Botnetz doppelt so groß wie Sturm-Wurm-Netz, Heise online

08.04.2008

Der

Krake analysiert, Heise online 30.04.2008 Der

Krake analysiert, Heise online 30.04.2008

|

|

BVerfG zur Onlinedurchsuchung |

|

|

Grundlagen und Grundrechte

Grundlagen und Grundrechte

StA und Strafverfolgung

technische Grundlagen

technische Grundlagen

informationstechnische Systeme

informationstechnische Systeme

Vernetzung und Internet

Vernetzung und Internet

verdeckte Ermittlungen

verdeckte Ermittlungen

Infiltration und Penetration

Infiltration und Penetration

Gestalt und Grenzen des neuen Grundrechts

Gestalt und Grenzen des neuen Grundrechts

freie Entfaltung der Persönlichkeit

freie Entfaltung der Persönlichkeit

Grenzen und Einzelheiten

Grenzen und Einzelheiten

Auswirkungen auf das Strafverfahrensrecht

Auswirkungen auf das Strafverfahrensrecht

die Onlinedurchsuchung

die Onlinedurchsuchung

ist nicht ausgeschlossen

Verhältnismäßigkeit

Verhältnismäßigkeit

Verfahrensregeln

Verfahrensregeln

Kernbereichsschutz

Kernbereichsschutz

Alternative: Archivlösung

Alternative: Archivlösung

Fazit

Fazit

Grundlagen

Grundlagen

Quellen-TKÜ

Quellen-TKÜ

Kernbereichsschutz

Kernbereichsschutz

verdeckte Ermittlungen

verdeckte Ermittlungen

Peripheriegeräte

Peripheriegeräte

unvollständiges System

unvollständiges System

einheitliches Recht zur

einheitliches Recht zur

Onlinedurchsuchung

|

05.04.2008:

Durch

05.04.2008:

Durch

drei

Entscheidungen in schneller Folge hat das

Bundesverfassungsgericht die Gesetzgeber wegen polizei- und

strafverfahrensrechtlicher Eingriffsmaßnahmen in die Schranken

verwiesen: drei

Entscheidungen in schneller Folge hat das

Bundesverfassungsgericht die Gesetzgeber wegen polizei- und

strafverfahrensrechtlicher Eingriffsmaßnahmen in die Schranken

verwiesen:

Onlinedurchsuchung

Onlinedurchsuchung

Kennzeichenerfassung

Kennzeichenerfassung

Nutzung von

Vorratsdaten Nutzung von

Vorratsdaten

Mit dem Mit dem

Urteil über

die Onlinedurchsuchung setzt sich der Cyberfahnder jetzt im

einzelnen auseinander und nimmt damit die Urteil über

die Onlinedurchsuchung setzt sich der Cyberfahnder jetzt im

einzelnen auseinander und nimmt damit die

Auseinandersetzung aus dem

Auseinandersetzung aus dem

August 2007

wieder auf. August 2007

wieder auf.

Das BVerfG hat sich ausgiebig mit den technischen Grundlagen auseinander

gesetzt und begreift jede Form der Datenverarbeitung als

informationstechnisches System - itS. Es beschreibt die

informationstechnisches System - itS. Es beschreibt die

Funktionsvielfalt der itS und betont die

Funktionsvielfalt der itS und betont die

Verletzlichkeit

vernetzter Systeme, ohne aber hervorzuheben, dass die Gefahren des

Ausforschens nicht etwa durch staatliche Ermittlungshandlungen entstehen,

sondern in Form von Verletzlichkeit

vernetzter Systeme, ohne aber hervorzuheben, dass die Gefahren des

Ausforschens nicht etwa durch staatliche Ermittlungshandlungen entstehen,

sondern in Form von

Malware, Malware,

Phishing

und Phishing

und

Botnetzen

längst Botnetzen

längst

Gang und Gäbe

sind. Gang und Gäbe

sind.

Aus seinen Erwägungen leitet das BVerfG eine

Erweiterung des

Persönlichkeitsrechts in Form eines neuen Erweiterung des

Persönlichkeitsrechts in Form eines neuen

Grundrechts auf

Gewährleistung der Vertraulichkeit und Integrität informationstechnischer

Systeme ab. Grundrechts auf

Gewährleistung der Vertraulichkeit und Integrität informationstechnischer

Systeme ab.

|

Erfreulich sind die Klarstellungen, die das BVerfG wegen der

polizeilichen Ermittlungen im Internet ausführt.

polizeilichen Ermittlungen im Internet ausführt.

Wegen der

Quellen-TKÜ

und der dadurch Quellen-TKÜ

und der dadurch

befürchteten Perforation und Infiltration der itS durch Dritte,

befürchteten Perforation und Infiltration der itS durch Dritte,

übertreibt

das BVerfG. Auch wegen der Löschgebote und Erhebungsverbote im

Zusammenhang mit dem übertreibt

das BVerfG. Auch wegen der Löschgebote und Erhebungsverbote im

Zusammenhang mit dem

Kernbereichsschutz gefährdet es im Ergebnis das berechtigte

Kernbereichsschutz gefährdet es im Ergebnis das berechtigte

Interesse

der Allgemeinheit an einer nachhaltigen Verfolgung Interesse

der Allgemeinheit an einer nachhaltigen Verfolgung

schwerwiegender Straftaten. Besser wäre ein System, das die

schwerwiegender Straftaten. Besser wäre ein System, das die

Integrität

von Beweismitteln durch Integrität

von Beweismitteln durch

förmliche

Verfahren und Verwertungsverboten sichert. förmliche

Verfahren und Verwertungsverboten sichert.

Die Tendenz der Innenministerien, die Onlinedurchsuchung zum

Gegenstand von Gefahrenabwehrgesetzen zu machen, ist gefährlich, weil

das zu

Verwertungsverboten in anderen Verfahrensordnungen führen.

Verwertungsverboten in anderen Verfahrensordnungen führen.

Unklar bleibt, ob das Recht der

StPO

die Onlinedurchsuchung bereits zulässt. Die StPO

die Onlinedurchsuchung bereits zulässt. Die

§§

100a, §§

100a,

100c

StPO erfüllen jedenfalls bereits jetzt die 100c

StPO erfüllen jedenfalls bereits jetzt die

Anforderungen, die das BVerfG bestimmt hat. Wünschenswert wäre ein

Anforderungen, die das BVerfG bestimmt hat. Wünschenswert wäre ein

einheitliches Regelwerk und das vor Allem im Hinblick auf die StPO.

einheitliches Regelwerk und das vor Allem im Hinblick auf die StPO.

|

|

Staunen und Entsetzen |

|

|

04.04.2008:

Die Methoden der Banken in den USA zur Erkennung von Geldwäsche, über

die John Borland in 04.04.2008:

Die Methoden der Banken in den USA zur Erkennung von Geldwäsche, über

die John Borland in

berichtet (1),

klingen genial wegen ihrer Reife und Treffsicherheit und Furcht

erregend, wenn man diese Genialität als Maßstab für eine totalitäre

Überwachung betrachtet. berichtet (1),

klingen genial wegen ihrer Reife und Treffsicherheit und Furcht

erregend, wenn man diese Genialität als Maßstab für eine totalitäre

Überwachung betrachtet.

Selbst geringe Kontobewegungen werden danach fast flächendeckend von

den US-Banken mit einer Software darauf untersucht, ob sie Hinweise auf

kriminelle oder ungewöhnliche Aktivitäten bergen. Die Kunden werden dazu

kategorisiert nach ihrer Herkunft, ihrem Beruf, ihrem üblichen Einkommen

und anderen sozialen Bezügen. Darüber hinaus wird für Jeden ein

Nutzungsprofil erstellt, das auf den Kontobewegungen der vergangenen

Jahren beruht.

Ungewöhnliche Transaktionen werden schließlich von Fachleuten

untersucht. Auch ungewöhnliche Bewegungen können völlig legal sein, wenn

ich ein Haus verkaufe oder eine Erbschaft mache. Solche Fälle sollen

ausgesondert werden. Bleiben Zweifel, dann erfolgt ein Suspicious

Activity Report - SAR - an die Finanzbehörden.

Es handelt sich dabei um eine Abwandlung des Ratings (2) zur

Beurteilung des Kreditrisikos, das Banken und Warenlieferanten

durchführen, um etwa säumige Kunden, aber auch um Risikogruppen aus

bestimmten Wohnbezirken oder wegen ihrer ethnischen Herkunft mit

besonderen Vertragsbedingungen zu belasten. Von "Verdächtigen" werden

dann Vorauszahlungen oder Nachnahmen verlangt, "Unverdächtige" dürfen

auf Rechnung bezahlen.

|

Der wirtschaftliche Sinn solcher Sicherungsmaßnahmen mag noch akzeptabel

sein. Je feiner diese Instrumente jedoch entwickelt und auf alle

möglichen gesellschaftlichen und wirtschaftlichen Prozesse ausgerichtet

werden, desto durchsichtiger werden die betrachteten Personen und

-gruppen.

Es ist Angst erregend, wenn wir erwarten müssen, wegen nur kleiner

Ausbrüche aus unserer Normalität, wegen unserer kleinen Frivolitäten

oder wegen unserer Besonderheiten gegenüber Gruppenstandards unter einen

wie auch immer gearteten Verdacht geraten zu können. Völlig

unkontrolliert, ohne Verfahrensregeln und ohne rechtliche Teilhabe.

Diese Methoden, die denen des Social Engineerings gleich sind,

gehören reguliert, wenn sie von staatlichen oder wirtschaftlichen

Einrichtungen angewandt werden, die unsere Lebensführung einschränken

oder fördern können.

(1)

John

Borland, Die Technologie, die Eliot Spitzer den Job

kostete, Technology Review 04.04.2008 John

Borland, Die Technologie, die Eliot Spitzer den Job

kostete, Technology Review 04.04.2008

Feingliedrige Kontenüberwachung in den USA, Heise online 04.04.2008

Feingliedrige Kontenüberwachung in den USA, Heise online 04.04.2008

(2)

Rating

Rating

|

|

Armut und Kriminalität |

|

|

04.04.2008: 04.04.2008:  Die Ergebnisse der Datenauswertung verdeutlichen insbesondere, dass

„Kriminalität“

an konkrete Stadträume angebunden ist. Tatorte folgen der

Tatgelegenheitsstruktur,

die in hohem Maße durch räumliche Funktionen beeinflusst wird. Wohnorte

von

Straftätern häufen sich dort, wo die sozialen Bedingungen ungünstig

sind. Relative

Armut und damit einhergehende nachteilige Lebensumstände sind nicht

unmittelbare

Ursache für Kriminalität, aber Kriminalität und soziale Problemlagen

korrespondieren

in hohem Maße. Dies ist keine neue Erkenntnis, aber auch alte

Erkenntnisse können

neue Wirkung entfalten, wenn sie mit konkretem Bezug vorgestellt werden.

(1)

Die Ergebnisse der Datenauswertung verdeutlichen insbesondere, dass

„Kriminalität“

an konkrete Stadträume angebunden ist. Tatorte folgen der

Tatgelegenheitsstruktur,

die in hohem Maße durch räumliche Funktionen beeinflusst wird. Wohnorte

von

Straftätern häufen sich dort, wo die sozialen Bedingungen ungünstig

sind. Relative

Armut und damit einhergehende nachteilige Lebensumstände sind nicht

unmittelbare

Ursache für Kriminalität, aber Kriminalität und soziale Problemlagen

korrespondieren

in hohem Maße. Dies ist keine neue Erkenntnis, aber auch alte

Erkenntnisse können

neue Wirkung entfalten, wenn sie mit konkretem Bezug vorgestellt werden.

(1)

Mit anderen Worten: Das Sein bestimmt das Bewusstsein (2).

|

(1) aus dem Vorwort von Joachim Ciupka und Claudius Ohder zur Studie von

Uta

Gonnermann, Personenbezogene und Regionalisierte

Kriminalitätsanalyse für Berlin, Fachhochschule für Verwaltung und Rechtspflege Berlin

02.03.2007 Uta

Gonnermann, Personenbezogene und Regionalisierte

Kriminalitätsanalyse für Berlin, Fachhochschule für Verwaltung und Rechtspflege Berlin

02.03.2007

Hinweis aus

Polizei-Newsletter Nr. 107, April 2008

Polizei-Newsletter Nr. 107, April 2008

(2) siehe auch:

Killerspiele machen keine Killer

Killerspiele machen keine Killer

|

|

knapper Abstand |

|

|

04.04.2008:

Die .de-Länderdomain führt vor der

.net-TDL nur noch mit 107.507 Namen

(2). Bleibt das Verhältnis bei den Steigerungen auf dem Stand des März,

dann wird .net die deutsche Länderdomain im Oktober 2008 von Platz 2

verdrängen. .eu

ist jetzt zwei Jahre alt (3). 04.04.2008:

Die .de-Länderdomain führt vor der

.net-TDL nur noch mit 107.507 Namen

(2). Bleibt das Verhältnis bei den Steigerungen auf dem Stand des März,

dann wird .net die deutsche Länderdomain im Oktober 2008 von Platz 2

verdrängen. .eu

ist jetzt zwei Jahre alt (3).

... nach

einer

aktuellen Studie der Domain-Handelsbörse Sedo (werden) mehr als 50 % aller Domain-Namen gar nicht wirklich genutzt

... Die Inhaber

dieser Domains versuchen, durch Domain-Parking und den Verkauf

der Domains, Geld zu verdienen. Früher wurden diese Leute als ... nach

einer

aktuellen Studie der Domain-Handelsbörse Sedo (werden) mehr als 50 % aller Domain-Namen gar nicht wirklich genutzt

... Die Inhaber

dieser Domains versuchen, durch Domain-Parking und den Verkauf

der Domains, Geld zu verdienen. Früher wurden diese Leute als

"Grabber" beschimpft, heute nennt man sie "Domain Investors"

oder noch schicker "Domain Asset Managers". (1) "Grabber" beschimpft, heute nennt man sie "Domain Investors"

oder noch schicker "Domain Asset Managers". (1)

|

| |

Bestand |

plus/minus |

| .com |

74.820.511 |

+ 1.210.325 |

| .de |

11.946.166 |

+ 67.700 |

| .net |

11.180.212 |

+ 175.207 |

| .org |

6.657.755 |

+ 70.556 |

| .info |

4.978.509 |

+ 9.445 |

| .eu |

2.831.722 |

+ 31.741 |

| .biz |

1.950.872 |

+ 9.832 |

| .us |

1.405.585 |

+ 7.772 |

| .at |

743.725 |

+ 8.368 |

(1) Zahlen: Domain-Newsletter vom 03.04.2008,

domain-recht.de

domain-recht.de

(2) Erläuterungen:

Fortsetzung

der Tendenzen (Vormonat). Fortsetzung

der Tendenzen (Vormonat).

(3)

".eu"

feiert zweiten Geburtstag - gut 2,8 Millionen Internetseiten,

tecchannel 04.04.2008 ".eu"

feiert zweiten Geburtstag - gut 2,8 Millionen Internetseiten,

tecchannel 04.04.2008

|

|

stückweiser Angriff auf die Quellen-TKÜ |

|

|

03.04.2008:

Die Quellen-TKÜ hat der Cyberfahnder unter dem Stichwort 03.04.2008:

Die Quellen-TKÜ hat der Cyberfahnder unter dem Stichwort

Mitschnitte

diskutiert und auch im Licht der Mitschnitte

diskutiert und auch im Licht der

Entscheidung des Bundesverfassungsgerichts zur

Entscheidung des Bundesverfassungsgerichts zur

Onlinedurchsuchung als Maßnahme der (beschränkt zulässigen)

Überwachung der Telekommunikation angesehen (

Onlinedurchsuchung als Maßnahme der (beschränkt zulässigen)

Überwachung der Telekommunikation angesehen ( § 100a StPO), zumal der Gesetzgeber die nachfolgenden

Berichtspflichten ausdrücklich auf die Internet-Telefonie bezogen hat (

§ 100a StPO), zumal der Gesetzgeber die nachfolgenden

Berichtspflichten ausdrücklich auf die Internet-Telefonie bezogen hat ( § 100b Abs. 6 Ziff. 2.b) StPO).

§ 100b Abs. 6 Ziff. 2.b) StPO).

Nach ersten politischen

Sticheleien

gegen die Quellen-TKÜ hat die Bundesregierung jetzt auf eine Anfrage

der FDP-Fraktion (1) geantwortet, Sticheleien

gegen die Quellen-TKÜ hat die Bundesregierung jetzt auf eine Anfrage

der FDP-Fraktion (1) geantwortet,

dass derzeit

beim Bundeskriminalamt und bei der Bundespolizei keine

"Quellen-Telekommunikationsüberwachung" ... durchgeführt wird. Nur der

Zoll bereitet nach Angaben der Regierung vor, eine Maßnahme

durchzuführen, "bei der die Übertragung einer Überwachungssoftware auf

das Endgerät des Beschuldigten und die Nutzung dieser Software auch im

Wege einer Fernsteuerung" möglich sein soll. (2) dass derzeit

beim Bundeskriminalamt und bei der Bundespolizei keine

"Quellen-Telekommunikationsüberwachung" ... durchgeführt wird. Nur der

Zoll bereitet nach Angaben der Regierung vor, eine Maßnahme

durchzuführen, "bei der die Übertragung einer Überwachungssoftware auf

das Endgerät des Beschuldigten und die Nutzung dieser Software auch im

Wege einer Fernsteuerung" möglich sein soll. (2)

|

Davon habe ich auch gehört.

(1)

BT-Drs

16/8570, Überwachung der Telekommunikation im Internet im Lichte des

Urteils des Bundesverfassungsgerichts zu Onlinedurchsuchungen,

12.03.2008 BT-Drs

16/8570, Überwachung der Telekommunikation im Internet im Lichte des

Urteils des Bundesverfassungsgerichts zu Onlinedurchsuchungen,

12.03.2008

(2)

Online-Überwachung dank Software-Fernsteuerung beim Zoll? Heise

online 02.04.2008

Online-Überwachung dank Software-Fernsteuerung beim Zoll? Heise

online 02.04.2008

|

|

japanische Verunsicherung |

|

03.04.2008:

Martin Koelling berichtet in 03.04.2008:

Martin Koelling berichtet in

von einem

Bürgerdienst der Polizei in Osaka (Japan), wo man einen

Handy-News-Dienst abonnieren kann, der über die kleinen Greueltaten in

der Nachbarschaft berichtet (1). von einem

Bürgerdienst der Polizei in Osaka (Japan), wo man einen

Handy-News-Dienst abonnieren kann, der über die kleinen Greueltaten in

der Nachbarschaft berichtet (1).

Auf dem

Werbeflyer der Polizei kommt ein stilisierter Vogel zum Handy einer

jungen Mutter geflogen mit einem Gruß der Polizei im Schnabel.

"Kinderbelästigung" liest die junge Frau, und auf ihrem Gesicht breitet

sich panisches Erschrecken aus. Man sieht sie förmlich aus dem Haus

rennen, um nach ihrem Kind und dem Kinderschreck Ausschau zu halten. Am

31. März schickte die Polizei neun Meldungen auf die Handys der

Abonnenten des Dienstes, davon sieben Handtaschendiebstähle, eine

Kinderbelästigung und eine Ermahnung, Taschen nicht im Auto liegen zu

lassen. Die Verbrechenshinweise enthalten immer eine Ortsangabe,

Täterbeschreibung und die Aufforderung, Ausschau nach den Tätern zu

halten. Dankbar schreibt eine Bloggerin: "Ich wusste ja gar nicht, dass

täglich so viele Vorfälle in meiner Nähe passieren, das ist ja zum

Fürchten." Daran schließt sich die Bitte an, möglichst in Massen den

Dienst zu abonnieren, um der Täter schneller habhaft zu werden. Auf dem

Werbeflyer der Polizei kommt ein stilisierter Vogel zum Handy einer

jungen Mutter geflogen mit einem Gruß der Polizei im Schnabel.

"Kinderbelästigung" liest die junge Frau, und auf ihrem Gesicht breitet

sich panisches Erschrecken aus. Man sieht sie förmlich aus dem Haus

rennen, um nach ihrem Kind und dem Kinderschreck Ausschau zu halten. Am

31. März schickte die Polizei neun Meldungen auf die Handys der

Abonnenten des Dienstes, davon sieben Handtaschendiebstähle, eine

Kinderbelästigung und eine Ermahnung, Taschen nicht im Auto liegen zu

lassen. Die Verbrechenshinweise enthalten immer eine Ortsangabe,

Täterbeschreibung und die Aufforderung, Ausschau nach den Tätern zu

halten. Dankbar schreibt eine Bloggerin: "Ich wusste ja gar nicht, dass

täglich so viele Vorfälle in meiner Nähe passieren, das ist ja zum

Fürchten." Daran schließt sich die Bitte an, möglichst in Massen den

Dienst zu abonnieren, um der Täter schneller habhaft zu werden.

|

Koellings im Anschluss an das Zitat folgende Unbehagen teile ich.

Handtaschendiebstähle und Kinderbelästigungen dürfen nicht kleingeredet

werden. Sie sind nicht nur lästig, sondern können aufwändige Laufereien

wegen der Ausweispapiere und Folgekosten für die Ersatzbeschaffung

hervorrufen oder die freie Kindesentwicklung nachhaltig stören. Die

Konzentration solcher Meldungen führt jedoch eher zur Verunsicherung und

zu einer Verfolgungs- Sitte, der schnell die allgemeine Verdächtigung von

Bevölkerungsteilen und Minderheiten verursachen kann. Ich habe dagegen

dieselben Vorbehalte wie gegen veröffentlichte

Sitte, der schnell die allgemeine Verdächtigung von

Bevölkerungsteilen und Minderheiten verursachen kann. Ich habe dagegen

dieselben Vorbehalte wie gegen veröffentlichte

Sexualstraftäterdateien.

Sexualstraftäterdateien.

(1)

Martin

Koelling, E-Mail von der Polizei, Technology Review

03.04.2008 Martin

Koelling, E-Mail von der Polizei, Technology Review

03.04.2008

|

|

keine Weitergabe von IP-Auskünften an Anzeigeerstatter |

|

|

02.04.2008:

Das Landgericht Saarbrücken hat einen mutigen, gleichzeitig lustigen,

aber haltlosen Beschluss gefasst (1): 02.04.2008:

Das Landgericht Saarbrücken hat einen mutigen, gleichzeitig lustigen,

aber haltlosen Beschluss gefasst (1):

Aus dem

Umstand, dass eine bestimmte IP-Nummer einer bestimmten Person

zugeordnet werden kann, folgt noch nicht, dass diese Person auch zu der

angegebenen Tatzeit über den genannten Anschluss die vorgeworfenen

Urheberrechtsverletzungen begangen hat, so dass diesbezüglich nicht ohne

weiteres ein hinreichender Tatverdacht bejaht werden kann. Aus dem

Umstand, dass eine bestimmte IP-Nummer einer bestimmten Person

zugeordnet werden kann, folgt noch nicht, dass diese Person auch zu der

angegebenen Tatzeit über den genannten Anschluss die vorgeworfenen

Urheberrechtsverletzungen begangen hat, so dass diesbezüglich nicht ohne

weiteres ein hinreichender Tatverdacht bejaht werden kann.

Die Begründung beschränkt sich darauf, dass eine nach

§

406 e Abs. 2 Satz 1 StPO ... beantragte Akteneinsicht zu

versagen (sei), wenn überwiegende schutzwürdige Interessen der

beschuldigten Person entgegenstehen, d.h. wenn deren Interesse an der

Geheimhaltung ihrer in den Akten enthaltenen persönlichem Daten größer

ist als das berechtigte Interesse des Geschädigten, den Akteninhalt

kennen zu lernen. Dies wird insbesondere auch dann angenommen, wenn die

Ermittlungen keinen hinreichenden Tatverdacht für die Verletzung des

Anzeigenerstatters und Geschädigten ergeben haben (Verweise). §

406 e Abs. 2 Satz 1 StPO ... beantragte Akteneinsicht zu

versagen (sei), wenn überwiegende schutzwürdige Interessen der

beschuldigten Person entgegenstehen, d.h. wenn deren Interesse an der

Geheimhaltung ihrer in den Akten enthaltenen persönlichem Daten größer

ist als das berechtigte Interesse des Geschädigten, den Akteninhalt

kennen zu lernen. Dies wird insbesondere auch dann angenommen, wenn die

Ermittlungen keinen hinreichenden Tatverdacht für die Verletzung des

Anzeigenerstatters und Geschädigten ergeben haben (Verweise).

Die Grenze der Auslegung ist der

Wortlaut des Gesetzes. Das verlangt nach einer

Auseinandersetzung mit und Abwägung zwischen den Interessen des

Anzeigeerstatters und der Person, die einer bestimmten (terminierten)

IP-Adresse zuzuordnen ist.

|

Allein dann, wenn die Staatsanwaltschaft das Verfahren mangels

Tatverdachts einstellt ( § 170 Abs. 2 StPO) oder den Anzeigeerstatter auf den Privatklageweg

verweist (in den Fällen, die

§ 170 Abs. 2 StPO) oder den Anzeigeerstatter auf den Privatklageweg

verweist (in den Fällen, die

§ 374

Abs. 1 StPO nennt) muss ihm Akteneinsicht jedenfalls soweit gewährt

werden, dass er seine Beschwerderechte wahrnehmen kann. Sie kann

beschränkt werden, wenn ihnen

überwiegende Interessen anderer

Verfahrensbeteiligter entgegen stehen. Das ist aber bei einer schlichten

Auskunft nicht der Fall, die gemäß § 374

Abs. 1 StPO nennt) muss ihm Akteneinsicht jedenfalls soweit gewährt

werden, dass er seine Beschwerderechte wahrnehmen kann. Sie kann

beschränkt werden, wenn ihnen

überwiegende Interessen anderer

Verfahrensbeteiligter entgegen stehen. Das ist aber bei einer schlichten

Auskunft nicht der Fall, die gemäß

§ 163a

StPO eingeholt wurde und nicht den Kernbereich der persönlichen

Lebensführung betreffen. § 163a

StPO eingeholt wurde und nicht den Kernbereich der persönlichen

Lebensführung betreffen.

Die Meinung, bereits der fehlende (zur Anklage berechtigende)

hinreichende Tatverdacht würde die Akteneinsicht oder die

Beauskunftung (

hinreichende Tatverdacht würde die Akteneinsicht oder die

Beauskunftung ( § 406e Abs. 5 StPO) aus den Akten verhindern, widerspricht dem

Rechtsmittelsystem der Strafprozessordnung und des Grundgesetzes (

§ 406e Abs. 5 StPO) aus den Akten verhindern, widerspricht dem

Rechtsmittelsystem der Strafprozessordnung und des Grundgesetzes ( Art 19 Abs. 4,

Art 19 Abs. 4,

103 GG). 103 GG).

Die Entscheidung kann keinen Bestand haben.

(1) Quelle: Beschluss des

LG

Saarbrücken vom 28.01.2008 -5 (3) Qs 349/07, LG

Saarbrücken vom 28.01.2008 -5 (3) Qs 349/07,

Medienpolizei.de;

Medienpolizei.de;

Hinweis von

Joerg

Heidrich, Keine Akteneinsicht für die Musikindustrie

bei Filesharing, Heise online 02.04.2008 Joerg

Heidrich, Keine Akteneinsicht für die Musikindustrie

bei Filesharing, Heise online 02.04.2008

Generalstaatsanwalt (Rex): "Die Sicherheit hängt nicht vom Filesharing

ab", Heise online 11.04.2008

Generalstaatsanwalt (Rex): "Die Sicherheit hängt nicht vom Filesharing

ab", Heise online 11.04.2008

|

|

privater Auskunftsanspruch gegen Provider geplant |

|

|

01.04.2008:

Die Große Koalition plant, im Zuge eines "Gesetzes zur besseren

zivilrechtlichen Durchsetzung geistiger Eigentumsrechte" einen

zivilrechtlichen Auskunftsanspruch gegenüber Zugangsprovidern

einzuführen (1). Ihm vorgeschaltet soll eine richterliche Entscheidung

sein. 01.04.2008:

Die Große Koalition plant, im Zuge eines "Gesetzes zur besseren

zivilrechtlichen Durchsetzung geistiger Eigentumsrechte" einen

zivilrechtlichen Auskunftsanspruch gegenüber Zugangsprovidern

einzuführen (1). Ihm vorgeschaltet soll eine richterliche Entscheidung

sein.

Diese Planung wird zwar die personellen und sonstigen Aufwendungen

bei der Justiz belasten, die aller Erfahrung nach nicht kompensiert

werden, doch das Abmahnunwesen (2) wird sicherlich eingedämmt, wenn

statt einer kostenlosen Strafanzeige mindestens 400 Euro für den Anwalt,

die gerichtliche Entscheidung und schließlich für die Providerauskunft

vorgeschossen werden müssen.

|

(1)

Große

Koalition einigt sich auf Auskunftsanspruch gegen Provider, Heise

online 01.04.2008 Große

Koalition einigt sich auf Auskunftsanspruch gegen Provider, Heise

online 01.04.2008

(2)  IP-Adressen und Providerauskünfte

IP-Adressen und Providerauskünfte |

|

Sturmwurm mit April-Scherz |

Quelle:

Heise

online Heise

online

|

01.04.2008:

Zum ersten April präsentiert sich der Sturm-Wurm als lustiger

Zeitgenosse (1). 01.04.2008:

Zum ersten April präsentiert sich der Sturm-Wurm als lustiger

Zeitgenosse (1).

|

(1)

Sturmwurm macht Aprilscherze, Heise online 01.04.2008

Sturmwurm macht Aprilscherze, Heise online 01.04.2008

siehe auch:

Anatomie

des Sturm-Wurms Anatomie

des Sturm-Wurms

|

|

Kostenexplosion bei Großprojekten |

|

|

01.04.2008:

Über das Projektmanagement und die darin lauernden Gefahren hat der

Cyberfahnder vor zwei Monaten berichtet: 01.04.2008:

Über das Projektmanagement und die darin lauernden Gefahren hat der

Cyberfahnder vor zwei Monaten berichtet:

kritische

Projekte. Anlässlich der an einem Kostenanstieg von 84 %

gescheiterten Magnetkissenbahn zum Münchner Flughafen bringt Niels

Boeing bei kritische

Projekte. Anlässlich der an einem Kostenanstieg von 84 %

gescheiterten Magnetkissenbahn zum Münchner Flughafen bringt Niels

Boeing bei

die Studien des

Planungswissenschaftlers Bent Flyvberg in Erinnerung (1), wonach bei

fast allen untersuchten Infrastrukturprojekten die Kosten aus dem Ruder

liefen. die Studien des

Planungswissenschaftlers Bent Flyvberg in Erinnerung (1), wonach bei

fast allen untersuchten Infrastrukturprojekten die Kosten aus dem Ruder

liefen.

Vielleicht

scheitert das System einfach nur an der zunehmenden Komplexität, die es

hervorbringt. Was früher eine Firma erledigen konnte, übernimmt heute

gerne ein Wust von so genannten Dienstleistern, möglichst noch als

modisches Netzwerk. Da muss umso mehr kommuniziert und gerechnet werden,

zeitaufwändige Prozeduren, und das bedeutet nach Flyvbergs Daten: Je

länger ein Projekt vom Planungsstart an dauert, desto sicherer werden

die Kosten nicht eingehalten werden können. Bei Projekten von der

Größenordnung des Ärmelkanal-Tunnels kann man für jeden Extratag, der

aus den Reibungsverlusten des Informationskapitalismus resultiert, eine

Million Euro Mehrkosten veranschlagen. Vielleicht

scheitert das System einfach nur an der zunehmenden Komplexität, die es

hervorbringt. Was früher eine Firma erledigen konnte, übernimmt heute

gerne ein Wust von so genannten Dienstleistern, möglichst noch als

modisches Netzwerk. Da muss umso mehr kommuniziert und gerechnet werden,

zeitaufwändige Prozeduren, und das bedeutet nach Flyvbergs Daten: Je

länger ein Projekt vom Planungsstart an dauert, desto sicherer werden

die Kosten nicht eingehalten werden können. Bei Projekten von der

Größenordnung des Ärmelkanal-Tunnels kann man für jeden Extratag, der

aus den Reibungsverlusten des Informationskapitalismus resultiert, eine

Million Euro Mehrkosten veranschlagen.

Früher hieß es: Die Welt will betrogen werden! Diese profane Aussage

passt jedoch nicht zu den wortgewaltigen, Effektivität und Objektivität

spiegelnden Konzepten zum Vergabewesen, zur

Wirtschaftlichkeitsberechnung, zur Verträglichkeit und schließlich zur

Projektkostenberechnung. Den Kostenfaktor "Unvorhergesehenes" gibt es in

aller Regel nicht und er ist mit mindestens 20 % Aufschlag anzusetzen. Früher hieß es: Die Welt will betrogen werden! Diese profane Aussage

passt jedoch nicht zu den wortgewaltigen, Effektivität und Objektivität

spiegelnden Konzepten zum Vergabewesen, zur

Wirtschaftlichkeitsberechnung, zur Verträglichkeit und schließlich zur

Projektkostenberechnung. Den Kostenfaktor "Unvorhergesehenes" gibt es in

aller Regel nicht und er ist mit mindestens 20 % Aufschlag anzusetzen.

|

Im Ausschreibungskampf gewinnt das Unternehmen, das das günstigste

Angebot abgibt und aus dem nicht auf Anhieb ersichtlich ist, dass es

wirtschaftlich nicht gehalten werden kann. Berüchtigt sind die

Bauträger, die bei einer Eigenkapitalquote von weniger als 5 % ihre

Subunternehmer des abgeschlossenen Projekts bei laufendem Projekt aus

den Vorschüssen des künftigen bezahlen. Ihre Pleite ist planmäßig.

Im Ausschreibungskampf gewinnt das Unternehmen, das das günstigste

Angebot abgibt und aus dem nicht auf Anhieb ersichtlich ist, dass es

wirtschaftlich nicht gehalten werden kann. Berüchtigt sind die

Bauträger, die bei einer Eigenkapitalquote von weniger als 5 % ihre

Subunternehmer des abgeschlossenen Projekts bei laufendem Projekt aus

den Vorschüssen des künftigen bezahlen. Ihre Pleite ist planmäßig.

Zu niedrige Kostenanschläge wiegen den Auftraggeber in dem falschen

Glauben, seine Kosten unter Kontrolle zu halten. Unter der schillernden

Strategie, vor Allem IT-Dienstleistungen "outzusourcen" tritt dann der

planmäßige Fachwissenverlust ein. Statt auf verlässliche Mitarbeiter mit Fachwissen

vertrauen zu können, die

Angebote tatsächlich bewerten können, müssen für gehöriges Geld

Consultants eingestellt werden, die wissen, wo es langgeht, aber nicht

wissen, welche Bedürfnisse und Strukturen das Unternehmen des

Auftraggebers hat. Zu niedrige Kostenanschläge wiegen den Auftraggeber in dem falschen

Glauben, seine Kosten unter Kontrolle zu halten. Unter der schillernden

Strategie, vor Allem IT-Dienstleistungen "outzusourcen" tritt dann der

planmäßige Fachwissenverlust ein. Statt auf verlässliche Mitarbeiter mit Fachwissen

vertrauen zu können, die

Angebote tatsächlich bewerten können, müssen für gehöriges Geld

Consultants eingestellt werden, die wissen, wo es langgeht, aber nicht

wissen, welche Bedürfnisse und Strukturen das Unternehmen des

Auftraggebers hat.

Der klassische Kaufmann wusste die Qualität der eingekauften Ware und

die Risiken ihres Transports, ihrer Lagerung und ihres Absatzes

einzuschätzen. Das weiß der Der klassische Kaufmann wusste die Qualität der eingekauften Ware und

die Risiken ihres Transports, ihrer Lagerung und ihres Absatzes

einzuschätzen. Das weiß der

Manager

meistens nicht mehr. Der kennt sich dafür besser in Powerpoint und

Neusprech aus. Das ist dann die deutsche Wirtschaft von

Ackermann

bis Zumwinkel,

deren Fehler die öffentliche Verwaltung unter der Parole

"Wirtschaftlichkeit" mit einiger Nachlaufzeit gerne wiederholt.

Ausnahmen sind regelbildend. Manager

meistens nicht mehr. Der kennt sich dafür besser in Powerpoint und

Neusprech aus. Das ist dann die deutsche Wirtschaft von

Ackermann

bis Zumwinkel,

deren Fehler die öffentliche Verwaltung unter der Parole

"Wirtschaftlichkeit" mit einiger Nachlaufzeit gerne wiederholt.

Ausnahmen sind regelbildend.

(1)

Niels

Boeing, Kultur der Fehlinformation? Fehler im System!

Technology Review 01.04.2008 Niels

Boeing, Kultur der Fehlinformation? Fehler im System!

Technology Review 01.04.2008

Jürgen

Mauerer, IT Security Management mit ITIL,

tecchannel 07.04.2008 Jürgen

Mauerer, IT Security Management mit ITIL,

tecchannel 07.04.2008

|

|

Ein Jahr Cyberfahnder als neuer Webauftritt |

Erklärung Erklärung

|

31.03.2008: Im

April 2007 erschien der Cyberfahnder erstmals in seiner neuen Form und trat die

Nachfolge des im Herbst 2006 aus dem Netz gelöschten EDV-Workshop an.

Inzwischen hat er rund 1.000 externe Links und dürfte damit tatsächlich

das führende Webprojekt zu dem speziellen Themenspektrum

IT, Recht & Strafverfolgung

( 31.03.2008: Im

April 2007 erschien der Cyberfahnder erstmals in seiner neuen Form und trat die

Nachfolge des im Herbst 2006 aus dem Netz gelöschten EDV-Workshop an.

Inzwischen hat er rund 1.000 externe Links und dürfte damit tatsächlich

das führende Webprojekt zu dem speziellen Themenspektrum

IT, Recht & Strafverfolgung

( Gästebuch)

geworden sein. Der öffentliche Bereich der Website verfügt jetzt über

177 HTML-Seiten (= 6,13 MB), 624 Grafiken in sehr verschieden Größen (=

17,53 MB) und über eine Gesamtgröße von 28,5 MB. Das ist in etwa die

Informationsmenge, die auch "normale" juristische Fachbücher oder

IT-Anleitungsbücher haben. Gästebuch)

geworden sein. Der öffentliche Bereich der Website verfügt jetzt über

177 HTML-Seiten (= 6,13 MB), 624 Grafiken in sehr verschieden Größen (=

17,53 MB) und über eine Gesamtgröße von 28,5 MB. Das ist in etwa die

Informationsmenge, die auch "normale" juristische Fachbücher oder

IT-Anleitungsbücher haben.

Im Gegensatz zu ihnen hält sich der Cyberfahnder weniger mit

allgemeinen Beschreibungen auf, sondern verweist auf das

Quellenmaterial. Dort, wo eine zusammenfassende Beschreibung

erforderlich scheint, verwende ich Grafiken und man mag es mir

nachsehen, dass ich eher "Gebrauchsgrafiker" in der Tradition von

Schülerzeitungs-Machern bin als Web-Designer. Ich liebe klare und

aussagekräftige Formen.

|

Der

Cyberfahnder verfügt über rund 9.200 interne Verweise. Die meisten davon

verweisen auf Der

Cyberfahnder verfügt über rund 9.200 interne Verweise. Die meisten davon

verweisen auf

andere

Seiten im Cyberfahnder, andere

Seiten im Cyberfahnder,

eine

andere Stelle auf derselben Seite, eine

andere Stelle auf derselben Seite,

eine

Quelle im Internet, eine

Quelle im Internet,

die

Ausgangsseite, die

Ausgangsseite,

die

Folgeseite die

Folgeseite

die

nächste Überschrift, die

nächste Überschrift,

den

Seitenanfang oder den

Seitenanfang oder

die Startseite. die Startseite.

Die Navigation im Cyberfahnder ist aufwändig und eine seiner Stärken.

|

|

Rückgänge |

|

|

Die Zahl der

täglichen Besucher ist von rund 300 im Januar 2008 auf 210 im März

zurück gegangen. Sie haben jedoch im Durchschnitt 666 Seiten aufgerufen

und somit jeder durchschnittlich 3,2 Seiten. Die Besucher nutzen den

Cyberfahnder also häufiger anhand seiner Navigationselemente und hüpfen

nicht einfach per Google, die fast ausschließliche Herkunft aller

Besucher, auf einzelne Seiten. Im Ergebnis wurden im März mehr Seiten

aufgerufen (19.985) als im Februar (18.181). Gegenüber dem Januar ist

das natürlich enttäuschend (26.083 Seitenaufrufe). Die Zahl der

täglichen Besucher ist von rund 300 im Januar 2008 auf 210 im März

zurück gegangen. Sie haben jedoch im Durchschnitt 666 Seiten aufgerufen

und somit jeder durchschnittlich 3,2 Seiten. Die Besucher nutzen den

Cyberfahnder also häufiger anhand seiner Navigationselemente und hüpfen

nicht einfach per Google, die fast ausschließliche Herkunft aller

Besucher, auf einzelne Seiten. Im Ergebnis wurden im März mehr Seiten

aufgerufen (19.985) als im Februar (18.181). Gegenüber dem Januar ist

das natürlich enttäuschend (26.083 Seitenaufrufe).

|

Die am häufigsten aufgerufene Seite ist die erst im März eingerichtete

Fehlermeldung (1.002 Aufrufe). Den Grund dafür verstehe ich nicht,

weil die Platzierung der Dateien im Cyberfahnder äußerst stabil ist und

ich die eine oder andere nicht optimale Platzierung im Interesse der

Suchmaschinen und des

Fehlermeldung (1.002 Aufrufe). Den Grund dafür verstehe ich nicht,

weil die Platzierung der Dateien im Cyberfahnder äußerst stabil ist und

ich die eine oder andere nicht optimale Platzierung im Interesse der

Suchmaschinen und des

Index,

der inzwischen mehr angenommen wird (131 Aufrufe) beibehalte. Index,

der inzwischen mehr angenommen wird (131 Aufrufe) beibehalte.

Der Spitzenreiter der Themenseiten ist immer noch der Beitrag über

das

Skimming.

Das Thema bekommt gerade eine neue Aktualität ( Skimming.

Das Thema bekommt gerade eine neue Aktualität ( POS-Skimming). Von den 665 Seitenaufrufen werden aber nur noch 96

von der

POS-Skimming). Von den 665 Seitenaufrufen werden aber nur noch 96

von der  vermittelt; im Januar waren das noch 1.665 Vermittlungen. Das erklärt

einen wesentlichen Teil des Besucherschwunds.

vermittelt; im Januar waren das noch 1.665 Vermittlungen. Das erklärt

einen wesentlichen Teil des Besucherschwunds.

|

|

Spitzenreiter |

|

|

Der

Spitzenreiter bei den Themen bleibt der Beitrag über das Der

Spitzenreiter bei den Themen bleibt der Beitrag über das

Skimming.

Die Platzierung der übrigen Seiten variiert wieder etwas. Sie decken

jedoch alle zentralen Themenbereiche des Cyberfahnders ab ( Skimming.

Die Platzierung der übrigen Seiten variiert wieder etwas. Sie decken

jedoch alle zentralen Themenbereiche des Cyberfahnders ab ( Vormonat).

Vormonat). |

|

|

Navigation |

|

|

Die

Seitenaufrufe für die Hauptthemen sind um ein Viertel zurück gegangen.

Das Interesse der Besucher, die auf der Seite verweilen, ist gewechselt

zu den Meldungen, die mit 2.122 Aufrufen sogar häufiger besucht wurden

als im Vormonat. Interessant ist, dass auch die älteren Meldungen

gleichbleibend frequentiert werden. Das lässt darauf schließen, dass sie

entweder per Suchmaschine oder über interne Links aufgerufen werden. Die

Seitenaufrufe für die Hauptthemen sind um ein Viertel zurück gegangen.

Das Interesse der Besucher, die auf der Seite verweilen, ist gewechselt

zu den Meldungen, die mit 2.122 Aufrufen sogar häufiger besucht wurden

als im Vormonat. Interessant ist, dass auch die älteren Meldungen

gleichbleibend frequentiert werden. Das lässt darauf schließen, dass sie

entweder per Suchmaschine oder über interne Links aufgerufen werden.

Die im Februar eingeführten Seiten mit thematisch zusammen geführten

Meldungen haben insgesamt mehr Zulauf erfahren. Das gilt sowohl für die

Übersichtsseiten (jetzt 270 Aufrufe) wie auch für die Themenseiten als

solche (jetzt 745 Aufrufe).

Fazit

Zufrieden ist der Betreiber einer Webseite nie, wenn das Interesse an

ihr rückläufig ist. Ein Drama sind die Zahlen jedoch nicht, so dass wir

gespannt in den ersten Monat des zweiten Jahres des Cyberfahnders

schauen können.

Bleiben Sie uns gewogen!

|

|

|

Cyberfahnder |

|

|

© Dieter Kochheim,

11.03.2018 |